Merhaba.

Yabancı kişilerde de pek çok kişi tarafından bilmese bile, Türkiye'de az sayıda kişi biliyor veya bilip nasıl kullanacaklarını bilmiyorlar. Bundan dolayı, Intezer Analyze kullanma rehberi hazırlamaya ihtiyaç duydum.

Not: İntezer Analyze 30 gün bedava üyelik sunar, yani tamamen ücretsiz değildir.

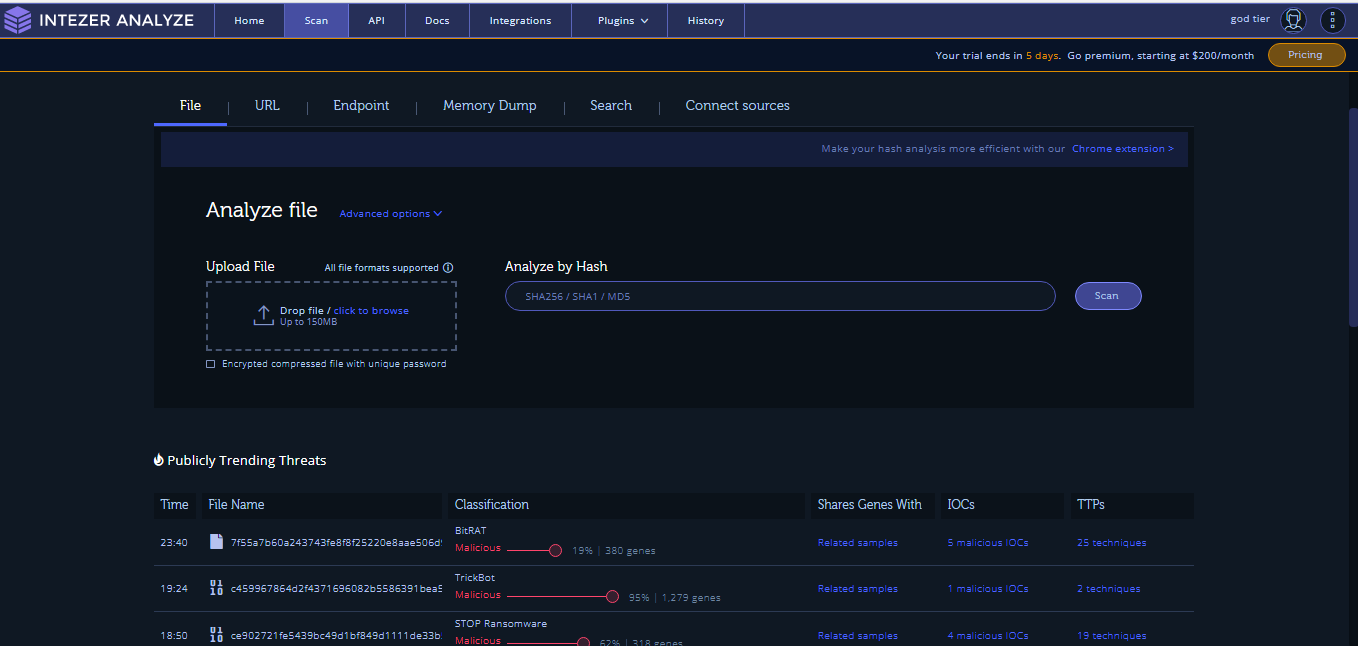

Örnek bir rapor incelemesi yapmadan önce "Scan" kısmından bahsetmeliyiz.

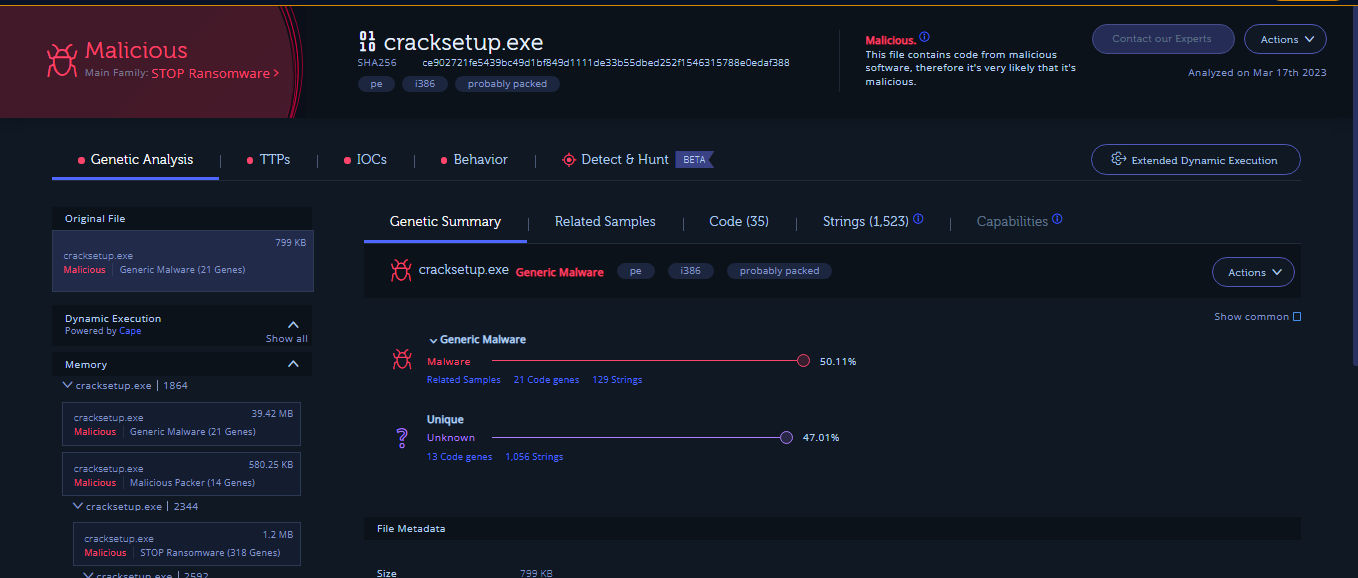

(Tüm Anlatım Bu Rapor Üzerinden Olacaktır)

Bu bölüm şu kısımlardan bahseder;

Main Family; bir dosyanın ait olduğu kötü amaçlı yazılım ailesini belirtir. Örn "Stop Ransomware"

SHA 256; bir dosyanın benzersiz bir kimliğini oluşturan SHA256 karmasının uzunluğunu belirtir. Bu kısım, dosyanın analiz edildiği anda hesaplanan SHA256 karmasını gösterir ve aynı dosyanın farklı bir versiyonu için hesaplanan karmadan farklı bir dizedir. (Bunlar arasında MD5 ve SHA1 karmaları da yer alabilir. MD5 ve SHA1 karmaları, dosya bütünlüğünü doğrulamak için kullanılan diğer hash algoritmalarıdır. Ancak bu karmaların güvenliği artık zayıf kabul edildiği için modern güvenlik araçları genellikle daha güvenli olan SHA256 karmasını tercih ederler.)

VirusTotal; Intezer Analyze sonuçları arasında, VirusTotal sonucu da görüntülenebilir. Bu sonuç, VirusTotal'da dosyanın taramasının sonuçlarını gösterir ve hangi antivirüs yazılımlarının dosyayı zararlı olarak algıladığına dair bilgi sağlar.

VirusTotal Kullanma Rehberi

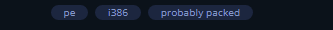

Bu kısım, bir dosyanın mimarisi, platformu ve paketlenme durumu hakkında bilgi verir.

PE: Dosyanın Portable Executable (Taşınabilir Yürütülebilir) biçiminde olduğunu gösterir.

i386: Dosyanın 32-bit x86 mimarisinde olduğunu gösterir. Bu, Intel x86 işlemciler tarafından kullanılan bir mimaridir.

probably packed: Dosyanın paketlenmiş (sıkıştırılmış) olabileceğini gösterir. Bazı zararlı yazılım yazarları, dosyalarını sıkıştırarak boyutlarını küçültürler ve algılanma olasılığını azaltmak için paketleme yöntemleri kullanırlar.

x64: Dosyanın 64-bit x86-64 (AMD64) mimarisinde olduğunu gösterir. Bu, modern 64-bit Windows işletim sistemleri tarafından kullanılan bir mimaridir.

ARM: Dosyanın ARM mimarisinde olduğunu gösterir.

MIPS: Dosyanın MIPS mimarisinde olduğunu gösterir.

DLL: Dosyanın bir dinamik bağlantı kitaplığı (dynamic link library) olduğunu gösterir.

Genetic Summary: Dosyanın genetik profilini gösterir. Bu, dosyanın içerdiği benzersiz kod örneklerinin bir listesidir. Intezer'in genetik algoritma kullanarak yaptığı analiz sonucunda, dosyanın hangi bilinen kökene sahip yazılım ailesi veya türüne ait olduğu belirlenir.

Related Samples: Analiz edilen dosya ile benzer genetik profillere sahip diğer dosyaların bir listesini gösterir. Bu diğer dosyalar, aynı kökene sahip zararlı yazılımların diğer örnekleri veya dosya paylaşımı yoluyla bulaşmış dosyalar olabilir.

Code: Analiz edilen dosyanın kodunu gösterir. Bu bölümde, dosyanın kodu ayrıntılı olarak incelenebilir ve kodda olası tehditler veya kötü niyetli işlevler aranabilir.

Strings: Analiz edilen dosyanın içindeki okunabilir karakter dizilerini listeler. Bu bölüm, dosyanın içindeki metinleri göstererek, kötü amaçlı yazılımın veya tehdidin ne yaptığı hakkında daha fazla bilgi sağlar.

Family Types bölümünde, dosyaların aile tipleri belirtilir. Aşağıdaki aile tipleri bulunur:

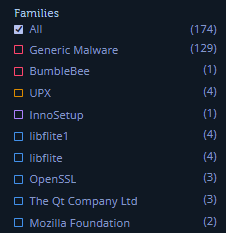

Families bölümünde ise, dosyanın ait olduğu aileler belirtilir. "Generic Malware, BumbleBee, UPX, InnoSetup, libflite1, OpenSSL" vb. gibi aileler listelenir. Bu aileler, dosyanın özelliklerine veya davranışlarına dayanarak belirlenir.

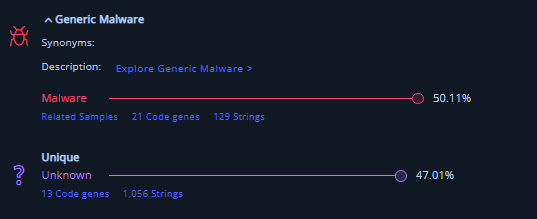

Malware Score: Bir dosyanın veya yazılımın kötü amaçlı olup olmadığını belirlemek için kullanılır. Malwarescore, 0 ila 100 arasında bir puan verir ve bu puan, dosyanın veya yazılımın ne kadar kötü amaçlı olduğunu gösterir. Yüksek bir Malwarescore puanı, dosyanın veya yazılımın daha kötü amaçlı olduğunu, düşük bir puan ise daha az kötü amaçlı olduğunu gösterir.

Örnek;

Dosyanın Intezer tarafından tespit edilen aileler arasında "Generic Malware" ailesine ait olma olasılığının %50.11 olduğunu belirtir.

Unique ve Unkown Örnek;

Bu kısım, analiz edilen dosyanın kod ve string özelliklerinin analiz sonucunu göstermektedir. Toplamda 1.056 string özelliği ve 13 kod özelliği tespit edilmiştir. Bu özelliklerin %47.01'i bilinmeyen bir yazılım ailesine özgüdür.

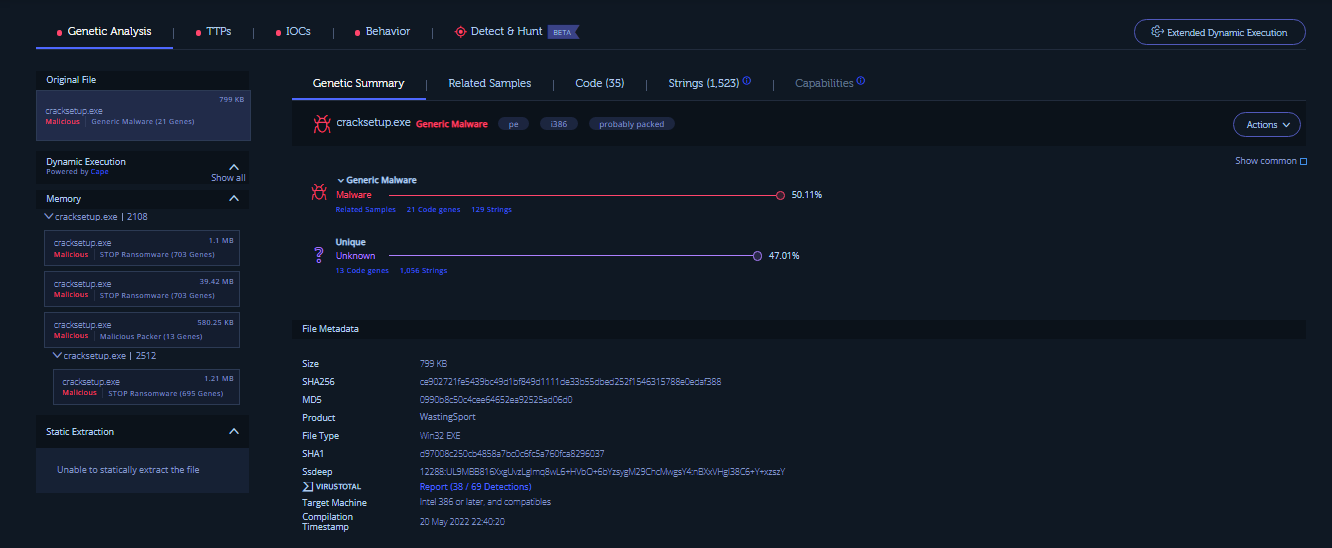

File Metadata: Bu bölümde dosyanın boyutu, SHA256 kodu, MD5 kodu, dosyanın ürünü, dosya türü, SHA1 kodu, Ssdeep kodu ve zaman damgası gibi dosya hakkında ayrıntılar yer almaktadır.

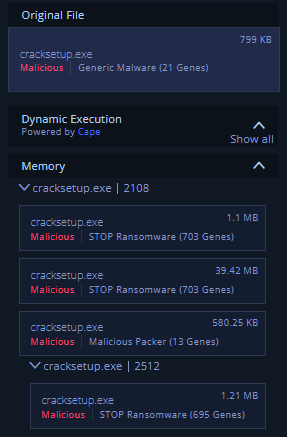

Örneğin, "cracksetup.exe" adlı bir dosya, ilk olarak "Original File" olarak belirtilen boyutu 799 KB iken, daha sonra farklı kötü amaçlı amaçlarla kullanıldığı saptanan durumlarda, boyutu değişmiş ve 1.1 MB, 39.42 MB ve 580.25 KB olarak görülmüştür. Ayrıca, dosyanın farklı teşhis edilen kötü amaçlı yazılım türleriyle (örneğin "STOP Ransomware", "Malicious Packer" vb.) ilişkili olduğu da belirtilmiştir.

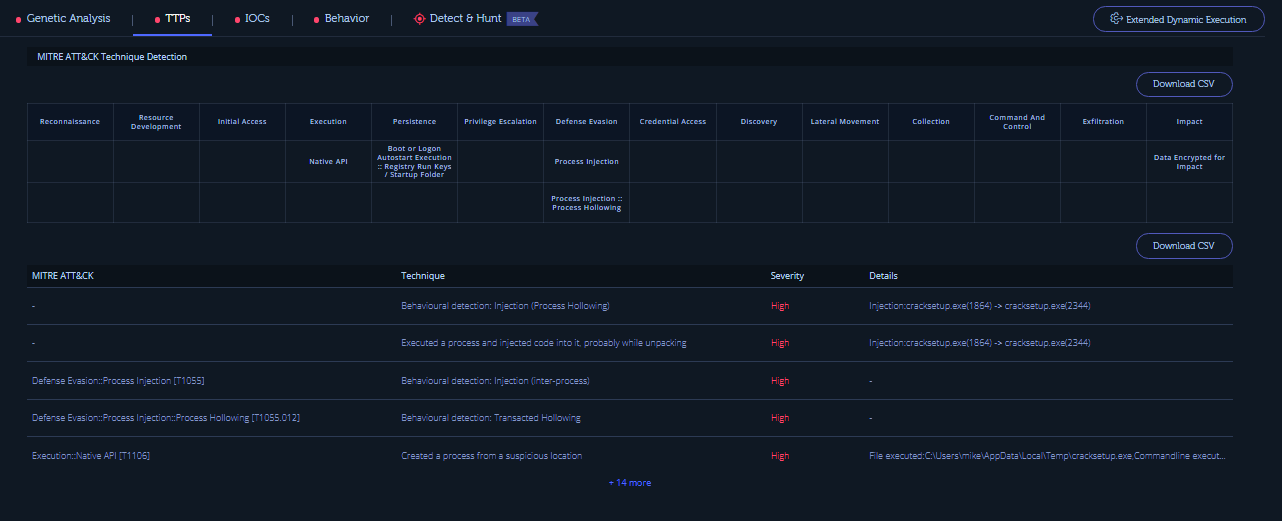

TTPs Nedir? Analiz edilen zararlı yazılımın hangi saldırı taktikleri, teknikleri ve prosedürleri kullandığını ortaya çıkarmaya yardımcı olur.

Not; Bu kısım kişisel bir kısımdır, analiz sonuçlarınıza göre inceleme yapılması gerekir. Kısaca genel bir anlatım tekniği yoktur.

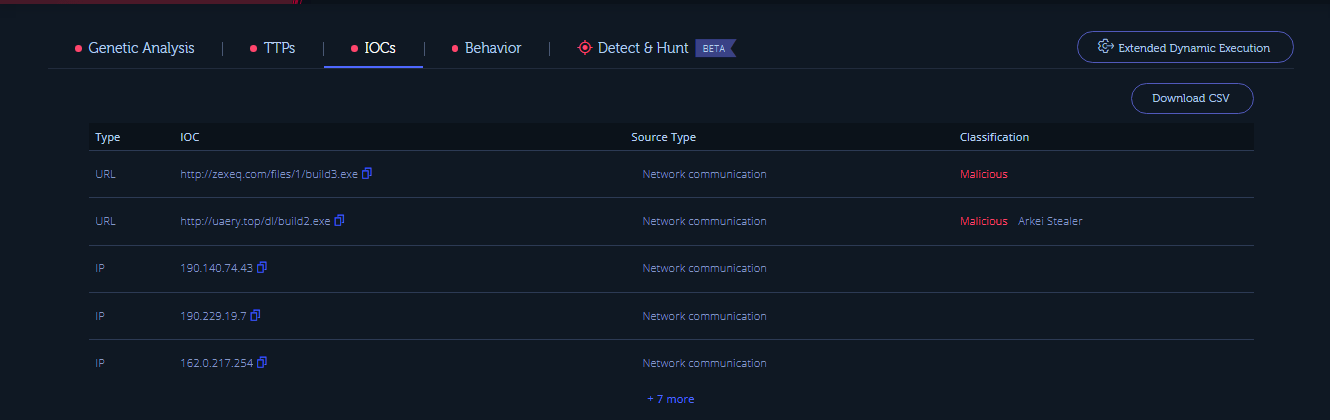

OICS Nedir? IOCs (Indicators of Compromise) bölümü, incelenen dosyanın veya örneğin tespit edilen kötü amaçlı davranışlarla ilişkili olan IP adresleri, URL'ler, dosya adları, dosya yolları, hash değerleri gibi bilgileri içerir. Bu bilgiler, kötü amaçlı yazılım tespit etme, tehdit istihbaratı analizi ve güvenlik olayı yanıtı (incident response) süreçlerinde kullanılabilir. Yani IOCs, kötü amaçlı yazılım ve diğer siber tehditlerin tespitinde ve engellenmesinde önemli bir rol oynar.

Basit bir anlatım sunmak için analiz raporu gibi anlatacağım.

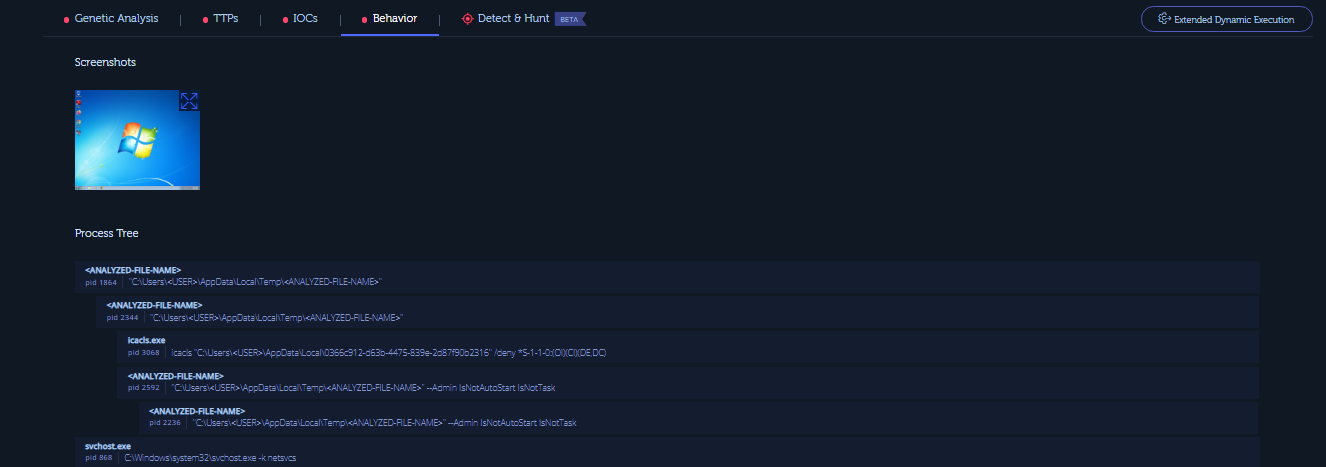

Behavior Nedir? İncelenen dosyanın davranışsal analiz sonuçlarını içeren bir bölümdür. Bu bölüm, dosyanın yürütüldüğü sistemde gerçekleştirdiği işlemler, kullandığı kaynaklar ve etkileşimleri ayrıntılı bir şekilde açıklar. Bu sayede, dosyanın nasıl davrandığı ve potansiyel olarak zararlı olup olmadığı hakkında daha fazla bilgi edinilebilir. Ayrıca, bu bölüm, zararlı bir dosyanın sistemdeki diğer dosyalarla etkileşimini göstererek saldırganın potansiyel olarak hedefteki diğer sistemlere yayılma stratejileri hakkında da tespitler sağlanır.

Örnek; Analiz edilen dosyanın TCP protokolünü kullanarak 20.73.194.208 IP adresine bir istek gönderdiği ve hedefin 443 numaralı bağlantı noktasını kullanarak yanıt verdiği görülmektedir. Bu bilgi, analiz edilen dosyanın ağ etkinliği hakkında bilgi sağlamaktadır. 443 numaralı bağlantı noktası genellikle HTTPS (Güvenli HTTP) trafiği için kullanılır ve bu durum, analiz edilen dosyanın şifrelenmiş bir bağlantı yolu kullanarak bir hedefe bağlandığını gösterir.

Örnek; Belirli bir IP adresine (255.255.255.255) ve belirli bir port numarasına (67) bir UDP paketi gönderiliyor. Port 67, genellikle Dynamic Host Configuration Protocol (DHCP) sunucusuna ayrılmış bir port numarasıdır. DHCP, ağ cihazlarına otomatik olarak IP adresleri, alt ağ maskeleri, varsayılan ağ geçitleri ve DNS sunucu adresleri gibi ağ yapılandırma bilgileri sağlamak için kullanılır. Bu örnek, muhtemelen bir DHCP istemcisinden DHCP sunucusuna bir istek gönderdiğini gösteriyor.

Bu, bir HTTP isteği örneğidir: İsteğin yöntemi GET'tir ve URI'si http://zexeq.com/test1/get.php?pid=4EEA47DEE76B9BF2C4CA1BAC0536281F&first=true adresine yönlendirilir. Bu URI, bir web sunucusunda barındırılan bir PHP dosyasını hedef alır ve URI'deki parametrelerle birlikte çağrılır. Bu örnekte, URI'de "pid" ve "first" adlı iki parametre var ve bunlar isteğin nedenini ve diğer ayrıntılarını sunucuya iletmek için kullanılıyor olabilir.

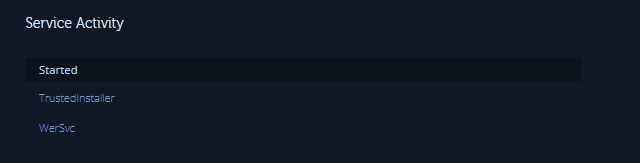

Service Activity Nedir? İncelenen dosyanın sisteme servis olarak eklenip eklenmediğini ve servislerle ilgili aktiviteleri gösterir. Dosyanın servis olarak kaydedilip kaydedilmediği, hangi isimle kaydedildiği, hangi kullanıcı hesabıyla çalıştığı, başlangıç tipi ve hizmet durumu gibi bilgiler yer alabilir. Bu bilgiler, dosyanın sisteme etkisi hakkında daha detaylı bilgi sağlar

(Bu ekran görüntüsü farklı bir rapordan alınmıştır.)

TrustedInstaller ve diğer başlatılan servisin kesinlik içerdiği service activity ile tespit edilemez bundan dolayı Process Activity, Network Activity, File Activity, Registry Activity ve DLL Activity gibi yerlere bakılıp bağlantı aranması gerekmekte.

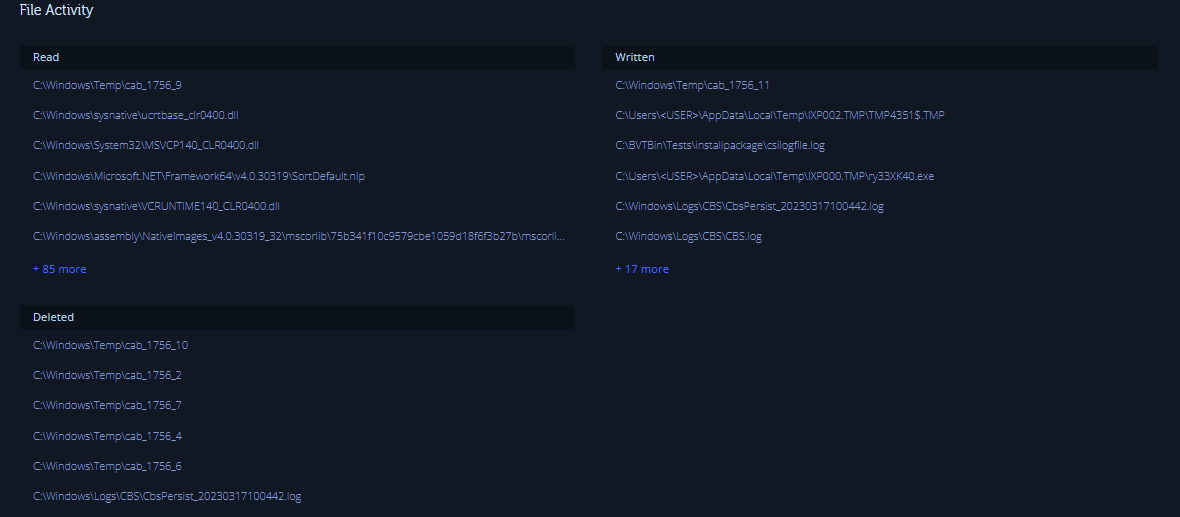

File Activity Nedir? Bir dosya analizi sırasında dosyaların disk üzerindeki aktivitelerini izleyerek, davranışsal analizler gerçekleştirir. Bu analizler sonucunda, dosyaların hangi diğer dosyalarla etkileşimde bulunduğu gösterir.

C:\Users<USER>\AppData\Local\Microsoft\Windows\Caches{AFBF9F1A-8EE8-4C77-AF34-C647E37CA0D9}.1.ver0x0000000000000007.db: Bu dosya, Windows'un klasör ve dosya sistemi üzerindeki performansını artırmak için ön belleğe aldığı bilgileri içerir. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Windows\winsxs\FileMaps\users_mike_appdata_local_temp_8eecfba079f70c22.cdf-ms: Bu dosya, Windows'un bileşen yükleyicisi için bir dosya haritasıdır. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Windows\SysWOW64\shell32.dll: Bu dosya, Windows'un grafik arabirimiyle ilgili birçok işlevi içeren bir kütüphanedir. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Users<USER>\AppData\Local\0366c912-d63b-4475-839e-2d87f90b2316<ANALYZED-FILE-NAME>: Bu örnek dosya, bir kullanıcının yerel uygulama verileri klasöründe saklanan bir dosyadır. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Windows\SysWOW64\en-US\SETUPAPI.dll.mui: Bu dosya, Windows'un çoklu dil desteği için kullanılan bir dil paketidir. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

??\PIPE\wkssvc: Bu bir named pipe'dır ve bir bilgisayar ağındaki iş istasyonlarına (workstation) hizmetleri sağlar. Bu örnekte, bir programın bu named pipe'ı okuduğu görülmektedir.

(Dosyalar Written olarak işaretlenmiş dahil olsa kesinlikleri belirtilmemişse %100 kesinlik ifade etmezler.)

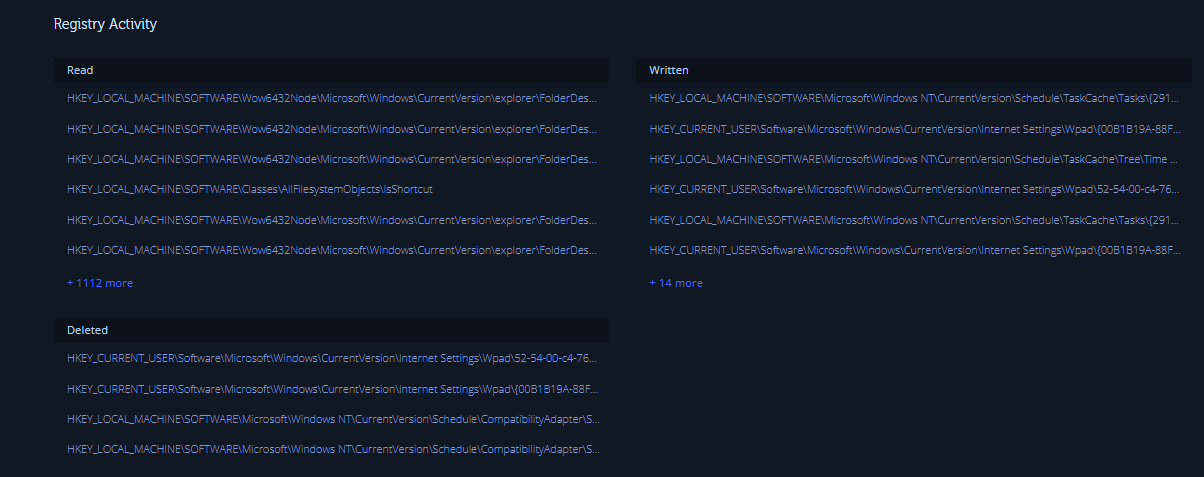

Registry Activity Nedir? Bir dosya veya işlem tarafından Windows kayıt defterinde yapılan işlemleri izleyen bir özelliktir. Bu özellik, zararlı yazılım analizinde oldukça önemlidir, çünkü birçok zararlı yazılım kayıt defterinde değişiklik yaparak sistemi etkiler veya gizlenir. Intezer Analyze, kayıt defteriyle ilgili üç tür işlemi izleyebilir: açma (Open), okuma (Read) ve yazma (Write). Kayıt defteri faaliyetlerinin incelenmesi, zararlı yazılımın tespit edilmesine, davranışının anlaşılmasına ve sistemin bu davranışlardan korunmasına yardımcı olabilir.

Bu bölüm aynı File Activity mantığı iledir sadece örneklendirme ile anlatacağım çünkü aynı mantıkta.

Read;

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\explorer\FolderDescriptions\{A302545D-DEFF-464B-ABE8-61C8648D939B}\RelativePath okunmuştur. Bu anahtar, Windows'un varsayılan klasör konumlarından birini tanımlar. Bu anahtarın altındaki RelativePath değeri, ilgili klasörün göreli yolunu içerir. Bu yol, ilgili klasörün nerede bulunacağını belirlemek için kullanılabilir.

Written;

Registry anahtarı yazma işlemi gerçekleştiği belirtiliyor. Registry'de, HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks{29189B3F-12C3-4076-A464-BF96978A619C}\Hash olarak belirtilen bir anahtar oluşturuldu ya da güncellendiği tespit edilmiş.

Deleted;

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Wpad\52-54-00-c4-76-97\WpadDetectedUrl adresinde bulunuyor. Bu anahtar, kullanıcının internet ayarlarındaki WPAD (Web Proxy Autodiscovery Protocol) ayarlarının algılandığı URL'yi içerir. Bu silme işlemi, bu URL'nin artık kullanılamayacağı anlamına gelir ve internet ayarlarını etkileyebilir. Silme işleminin nedeni, URL'nin zararlı olabileceği şüphesidir.

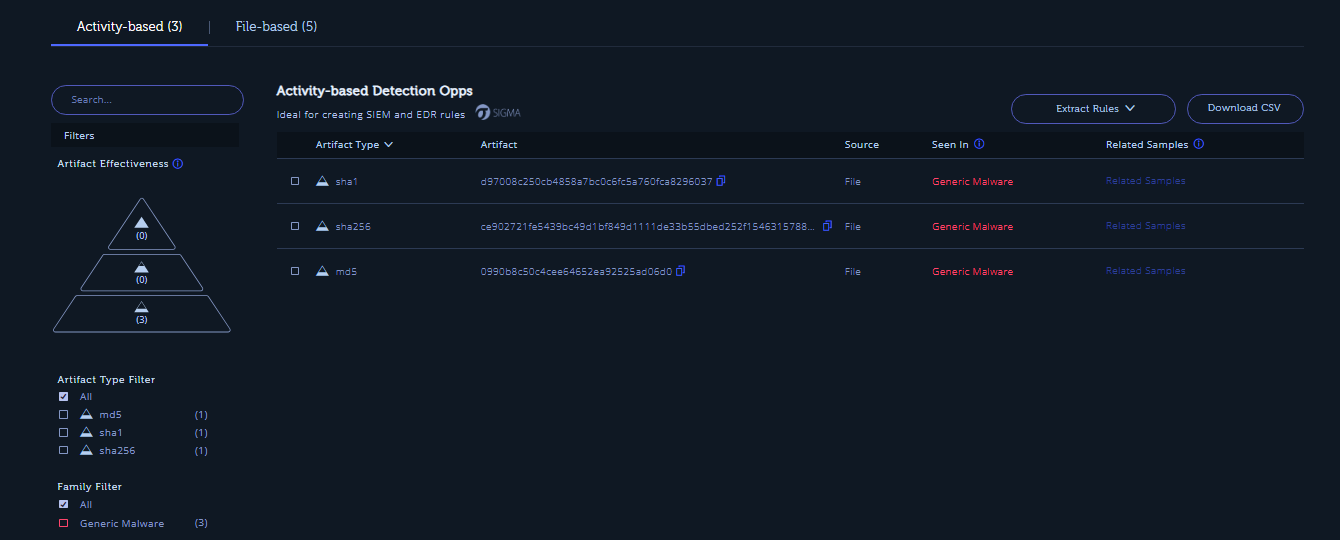

Detect & Hunt Nedir? Bir dosyanın (örneğin bir uygulama veya bir işletim sistemi aracı) benzersiz genetik kodlamasını kullanarak, kötü amaçlı yazılım analizi yapabilen bir hizmettir. Bu hizmet sayesinde, kullanıcılar bilinmeyen veya şüpheli bir dosyanın kötü amaçlı olup olmadığını kontrol edebilirler.

Intezer Analyze, iki farklı analiz yöntemi kullanır: Activity-based ve File-based.

Activity-based: Analiz yöntemi, bir dosyanın çalışma zamanı davranışlarını analiz eder. Bu yöntem, bir dosyanın herhangi bir zararlı davranışını tespit etmek için kullanılır. Activity-based analiz, dosyanın gerçek çalışma zamanı davranışlarını gözlemleyerek, dosyanın ne yaptığını, kaynakları nasıl kullandığını ve hangi dosya/klasörleri etkileşimde bulunduğunu tespit eder.

File-based: Analiz yöntemi, dosyanın imzasını karşılaştırarak, dosyanın bilinen zararlı yazılım imzaları veya benzer dosyalar içerip içermediğini belirlemeye çalışır. Bu yöntem, dosyanın özelliklerini (boyut, yaratılış tarihi vb.) inceler ve bilinen zararlı yazılım veritabanlarıyla karşılaştırarak, dosyanın zararlı olup olmadığını belirlemeye çalışır.

Artifact: tespit edilen bir tehdit veya saldırının bıraktığı belirli bir öğedir. Örneğin, bir dosya adı, bir kayıt defteri anahtarı veya bir ağ trafiği paketi olabilir.

Source: Bu tehdit veya saldırıda kullanılan yöntemi veya aracı tanımlar. Örneğin, bir kötü amaçlı yazılımın nasıl yayıldığını belirlemek için bir e-posta kampanyası veya bir açık kullanılmış olabilir.

Seen In: Belirli bir tehdit veya saldırının tespit edildiği veya gözlemlendiği kaynakları gösterir. Örneğin, bir kötü amaçlı yazılımın hangi bilgisayar veya sunucularda tespit edildiği olabilir.

Kısaca Detect & Hunt zararlı yazılımı nerde tespit edildiğini gösterir

Rehberdeki eksiklikleri veya merak ettiğiniz konuları belirtmek isterseniz, çekinmeyin. (Bilgisiz eleştiri hariç)

Rehberi hazırlamak için yaklaşık 2-3 gün harcadım ve araştırmalar yaparak detaylara ve örneklemelere daha fazla yer vermeye çalıştım. Umarım size faydalı olur. İyi günler, iyi çalışmalar.

Konu düzeni için ilham aldığım @Eray T ve @Dutchman hocalarıma teşekkür ederim, izin almayı unuttum kusuruma bakmayın.

Rehberi hazırlarken dinlediğim şarkılar;

Youtube

Youtube

Not; Analiz raporları ve içerikleri bulunan malwarelere göre değişir.

Yabancı kişilerde de pek çok kişi tarafından bilmese bile, Türkiye'de az sayıda kişi biliyor veya bilip nasıl kullanacaklarını bilmiyorlar. Bundan dolayı, Intezer Analyze kullanma rehberi hazırlamaya ihtiyaç duydum.

Not: İntezer Analyze 30 gün bedava üyelik sunar, yani tamamen ücretsiz değildir.

Intezer Analyze Yapısı Nasıl Çalışır?

Intezer Analyze, "genetik kod" olarak adlandırılan bu benzersiz imza teknolojisi sayesinde, tehditlerin analiz edilmesi ve tespit edilmesi konusunda oldukça etkilidir.Intezer Analyze 4 farklı tarama seçeneği sunar.

- Dosya yükleme: Analiz edilecek dosyalar veya uygulamalar, Intezer Analyze platformuna yüklenir. Bu dosyalar, platformun geniş bir veritabanı üzerinde analiz edilir.

*exe*mp3*jpeg*pdfvb.

- API: Intezer Analyze API, REST API'leri aracılığıyla dosyaların veya uygulamaların analiz edilmesini sağlayan bir özelliktir. API, büyük kuruluşların kendi güvenlik yazılımlarına veya iş süreçlerine Intezer Analyze'nin analiz sonuçlarını entegre etmeleri için kullanışlı bir yöntemdir. Dosya veya uygulama, platforma yüklenmeden analiz edilebilir.

- Hash taraması: Intezer Analyze, dosyaların MD5, SHA-1 veya SHA-256 hash'lerini kullanarak analiz edebilir. Bu yöntem, dosyaların önceden analiz edilmiş olduğu durumlarda zaman kazandırır. Dosyanın hash değeri daha önce veri tabanında kaydedilmişse, platform bu dosyanın analiz sonuçlarını doğrudan kullanıcıya sunar.

- URL analizi: Intezer Analyze platformuna kötü amaçlı bir URL girerek, URL'nin analiz sonuçlarını alabilirler. Platform, URL'nin güvenli olup olmadığını tespit etmek için farklı yöntemler kullanır ve analiz sonuçlarını kullanıcılara sunar.

Örnek bir rapor incelemesi yapmadan önce "Scan" kısmından bahsetmeliyiz.

- Endpoint: Bu özellik, Intezer Analyze'a bağlı olan bir bilgisayarın veya sunucunun kötü amaçlı yazılımlar tarafından saldırıya uğrayıp uğramadığını kontrol etmek için kullanılır. Endpoint özelliği sayesinde kullanıcılar, Intezer Agent yazılımını kullanarak bilgisayarlarını veya sunucularını Intezer Analyze'a bağlayabilirler. Bu sayede, Intezer Analyze platformu, bağlı endpoint'leri sürekli olarak izleyerek kötü amaçlı yazılımların tespit edilmesine yardımcı olur.

- Search: Bu özellik, Intezer Analyze veritabanında bulunan kötü amaçlı yazılım örneklerini aramak için kullanılır. Kullanıcılar, aramak istedikleri kötü amaçlı yazılımın SHA-256 değerini veya benzer özelliklerini girerek Intezer Analyze veritabanında arama yapabilirler. Bu sayede, kullanıcılar benzer kötü amaçlı yazılımları tespit edebilir ve bu yazılımların kökenlerini öğrenebilir.

- Connect Sources: Bu özellik, Intezer Analyze'ın farklı kaynaklarla entegrasyonunu sağlar. Kullanıcılar, Connect Sources özelliğini kullanarak Intezer Analyze'ı farklı güvenlik yazılımları, SOAR (Security Orchestration, Automation and Response) platformları veya SIEM (Security Information and Event Management) sistemleriyle entegre edebilirler.

(Tüm Anlatım Bu Rapor Üzerinden Olacaktır)

Intezer Analyze Üst Bilgi Kısmı

Bu bölüm şu kısımlardan bahseder;

Main Family; bir dosyanın ait olduğu kötü amaçlı yazılım ailesini belirtir. Örn "Stop Ransomware"

SHA 256; bir dosyanın benzersiz bir kimliğini oluşturan SHA256 karmasının uzunluğunu belirtir. Bu kısım, dosyanın analiz edildiği anda hesaplanan SHA256 karmasını gösterir ve aynı dosyanın farklı bir versiyonu için hesaplanan karmadan farklı bir dizedir. (Bunlar arasında MD5 ve SHA1 karmaları da yer alabilir. MD5 ve SHA1 karmaları, dosya bütünlüğünü doğrulamak için kullanılan diğer hash algoritmalarıdır. Ancak bu karmaların güvenliği artık zayıf kabul edildiği için modern güvenlik araçları genellikle daha güvenli olan SHA256 karmasını tercih ederler.)

VirusTotal; Intezer Analyze sonuçları arasında, VirusTotal sonucu da görüntülenebilir. Bu sonuç, VirusTotal'da dosyanın taramasının sonuçlarını gösterir ve hangi antivirüs yazılımlarının dosyayı zararlı olarak algıladığına dair bilgi sağlar.

VirusTotal Kullanma Rehberi

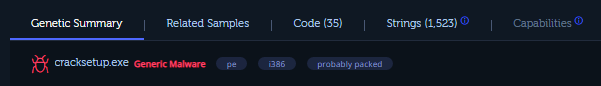

Bu kısım, bir dosyanın mimarisi, platformu ve paketlenme durumu hakkında bilgi verir.

PE: Dosyanın Portable Executable (Taşınabilir Yürütülebilir) biçiminde olduğunu gösterir.

i386: Dosyanın 32-bit x86 mimarisinde olduğunu gösterir. Bu, Intel x86 işlemciler tarafından kullanılan bir mimaridir.

probably packed: Dosyanın paketlenmiş (sıkıştırılmış) olabileceğini gösterir. Bazı zararlı yazılım yazarları, dosyalarını sıkıştırarak boyutlarını küçültürler ve algılanma olasılığını azaltmak için paketleme yöntemleri kullanırlar.

x64: Dosyanın 64-bit x86-64 (AMD64) mimarisinde olduğunu gösterir. Bu, modern 64-bit Windows işletim sistemleri tarafından kullanılan bir mimaridir.

ARM: Dosyanın ARM mimarisinde olduğunu gösterir.

MIPS: Dosyanın MIPS mimarisinde olduğunu gösterir.

DLL: Dosyanın bir dinamik bağlantı kitaplığı (dynamic link library) olduğunu gösterir.

Genetic Analysis Nedir? Yazılım örneklerinin DNA'sını çıkarmak ve benzer özelliklere sahip diğer örneklerle karşılaştırmak için kullanılan bir yöntemdir. Bu yöntem, kötü amaçlı yazılım ailesi üyeleri arasındaki benzerlikleri ve farklılıkları belirleyerek, zararlı yazılım örneklerini tanımlamak ve sınıflandırmak için kullanılır.Genetic Summary: Dosyanın genetik profilini gösterir. Bu, dosyanın içerdiği benzersiz kod örneklerinin bir listesidir. Intezer'in genetik algoritma kullanarak yaptığı analiz sonucunda, dosyanın hangi bilinen kökene sahip yazılım ailesi veya türüne ait olduğu belirlenir.

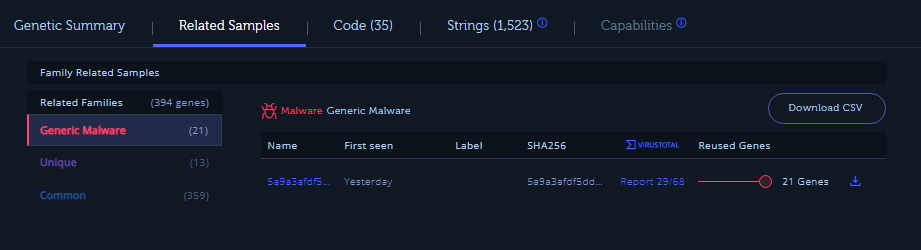

Related Samples: Analiz edilen dosya ile benzer genetik profillere sahip diğer dosyaların bir listesini gösterir. Bu diğer dosyalar, aynı kökene sahip zararlı yazılımların diğer örnekleri veya dosya paylaşımı yoluyla bulaşmış dosyalar olabilir.

- "Related Families" kısmı, analiz edilen dosyanın ait olduğu yazılım ailesi ile ilgili bilgi sağlar.

- "Common" kategorisi, analiz edilen dosya ile en fazla benzerlik gösteren dosyaları içerir. Bu dosyalar, aynı kökene sahip bir yazılım ailesine veya tehdide ait olabilir ve analiz edilen dosya ile benzerlik gösteren kod örnekleri içerebilir.

- "Unique" kategorisi, diğer dosyalardan daha farklı genetik profillere sahip dosyaları içerir. Bu dosyalar, benzersiz özelliklere sahip ve diğer zararlı yazılımlardan farklı bir tehdit olabilir.

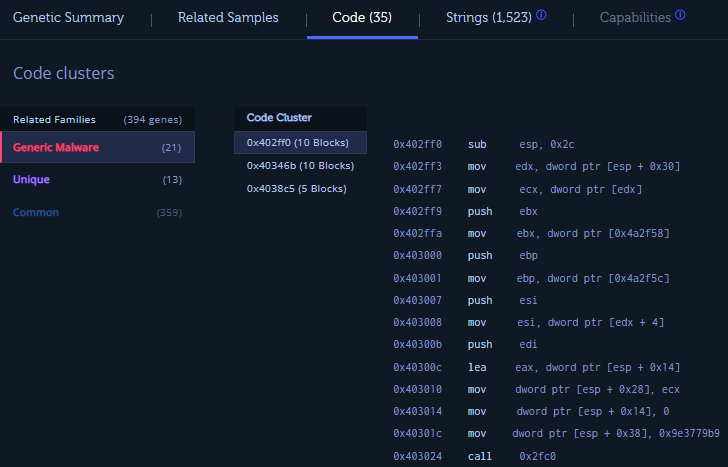

Code: Analiz edilen dosyanın kodunu gösterir. Bu bölümde, dosyanın kodu ayrıntılı olarak incelenebilir ve kodda olası tehditler veya kötü niyetli işlevler aranabilir.

- "Code Cluster" kısmı, analiz edilen dosyanın benzer kod parçalarını içeren diğer dosyaları listeler.

Strings: Analiz edilen dosyanın içindeki okunabilir karakter dizilerini listeler. Bu bölüm, dosyanın içindeki metinleri göstererek, kötü amaçlı yazılımın veya tehdidin ne yaptığı hakkında daha fazla bilgi sağlar.

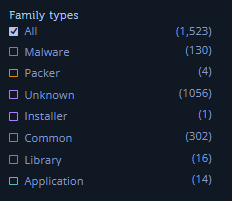

Bu liste, Intezer Analyze tarafından taranan örnek dosyaların aile tiplerini ve ait oldukları aileleri gösterir.Family Types bölümünde, dosyaların aile tipleri belirtilir. Aşağıdaki aile tipleri bulunur:

- Malware: Dosyanın kötü amaçlı bir yazılım olduğu düşünülüyor.

- Packer: Dosya paketleyici kullanılarak paketlenmiş olabilir.

- Unknown: Dosyanın ait olduğu aile henüz belirlenmemiş.

- Installer: Dosyanın bir yükleyici olduğu düşünülüyor.

- Common: Dosya, birçok farklı aileye ait özellikleri taşıyor.

- Library: Dosya, bir kitaplık veya kütüphane dosyasıdır.

- Application: Dosya bir uygulamadır.

Families bölümünde ise, dosyanın ait olduğu aileler belirtilir. "Generic Malware, BumbleBee, UPX, InnoSetup, libflite1, OpenSSL" vb. gibi aileler listelenir. Bu aileler, dosyanın özelliklerine veya davranışlarına dayanarak belirlenir.

Malware Score: Bir dosyanın veya yazılımın kötü amaçlı olup olmadığını belirlemek için kullanılır. Malwarescore, 0 ila 100 arasında bir puan verir ve bu puan, dosyanın veya yazılımın ne kadar kötü amaçlı olduğunu gösterir. Yüksek bir Malwarescore puanı, dosyanın veya yazılımın daha kötü amaçlı olduğunu, düşük bir puan ise daha az kötü amaçlı olduğunu gösterir.

Örnek;

Dosyanın Intezer tarafından tespit edilen aileler arasında "Generic Malware" ailesine ait olma olasılığının %50.11 olduğunu belirtir.

Unique ve Unkown Örnek;

Bu kısım, analiz edilen dosyanın kod ve string özelliklerinin analiz sonucunu göstermektedir. Toplamda 1.056 string özelliği ve 13 kod özelliği tespit edilmiştir. Bu özelliklerin %47.01'i bilinmeyen bir yazılım ailesine özgüdür.

File Metadata: Bu bölümde dosyanın boyutu, SHA256 kodu, MD5 kodu, dosyanın ürünü, dosya türü, SHA1 kodu, Ssdeep kodu ve zaman damgası gibi dosya hakkında ayrıntılar yer almaktadır.

- SHA256

- MD5

- Product

- File Type

- Ssdeep

- VirusTotal

- Target Machine

- Compilation Timestamp

Örneğin, "cracksetup.exe" adlı bir dosya, ilk olarak "Original File" olarak belirtilen boyutu 799 KB iken, daha sonra farklı kötü amaçlı amaçlarla kullanıldığı saptanan durumlarda, boyutu değişmiş ve 1.1 MB, 39.42 MB ve 580.25 KB olarak görülmüştür. Ayrıca, dosyanın farklı teşhis edilen kötü amaçlı yazılım türleriyle (örneğin "STOP Ransomware", "Malicious Packer" vb.) ilişkili olduğu da belirtilmiştir.

TTPs Nedir? Analiz edilen zararlı yazılımın hangi saldırı taktikleri, teknikleri ve prosedürleri kullandığını ortaya çıkarmaya yardımcı olur.

MITRE ATT&CK Technique Detection: Analiz edilen dosyanın bu tekniklerden hangilerini kullandığını tespit etmek için kullanılır. Bu bölüm, dosyanın hangi taktikleri kullandığına, hangi tekniklerin uygulandığına ve bu tekniklerin hangi aşamalarda gerçekleştirildiğine dair bilgi sağlar.

Not; Bu kısım kişisel bir kısımdır, analiz sonuçlarınıza göre inceleme yapılması gerekir. Kısaca genel bir anlatım tekniği yoktur.

OICS Nedir? IOCs (Indicators of Compromise) bölümü, incelenen dosyanın veya örneğin tespit edilen kötü amaçlı davranışlarla ilişkili olan IP adresleri, URL'ler, dosya adları, dosya yolları, hash değerleri gibi bilgileri içerir. Bu bilgiler, kötü amaçlı yazılım tespit etme, tehdit istihbaratı analizi ve güvenlik olayı yanıtı (incident response) süreçlerinde kullanılabilir. Yani IOCs, kötü amaçlı yazılım ve diğer siber tehditlerin tespitinde ve engellenmesinde önemli bir rol oynar.

Basit bir anlatım sunmak için analiz raporu gibi anlatacağım.

"Network communication" ifadesi, zararlı yazılım analizinde bir tehdidin hedef sistem ile iletişim kurduğunu ve hangi ağ kaynaklarına eriştiğini belirtmek için kullanılan bir terimdir.

- "http://zexeq.com/files/1/build3.exe" olarak verilmiştir ve "Network communication" olarak sınıflandırılmıştır. Bu, kötü amaçlı yazılımın hedef sisteme iletişim kurmak için bu URL'yi kullandığı anlamına gelir. Bu URL kötü amaçlı yazılımın kontrol sunucusuna bağlanmak veya zararlı kodu indirmek için kullanılabilir.

- http://uaery.top/dl/build2.exe adresi üzerinden ağ iletişimi kurduğu belirtiliyor. Bu URL, zararlı yazılımın indirildiği veya bir komut ve kontrol sunucusuyla iletişim kurduğu olası bir kaynak olarak tanımlanıyor. "Malicious" etiketi, bu URL'in kötü niyetli amaçlarla kullanıldığını gösterir. Ayrıca, "Arkei Stealer" isimli bir zararlı yazılım ailesiyle ilişkili olarak etiketlenmiş, yani bu URL'in, bu zararlı yazılım ailesi tarafından kullanıldığına dair bir bağlantı var.

- IP adresi 190.140.74.43 olan bir ağ ile iletişiminin gerçekleştiği belirtiliyor. Ayrıca, "Network communication" etiketi kullanılarak bu iletişimin kötü niyetli olduğu ve muhtemelen bir siber saldırı ile ilişkili olduğu belirtiliyor.

Behavior Nedir? İncelenen dosyanın davranışsal analiz sonuçlarını içeren bir bölümdür. Bu bölüm, dosyanın yürütüldüğü sistemde gerçekleştirdiği işlemler, kullandığı kaynaklar ve etkileşimleri ayrıntılı bir şekilde açıklar. Bu sayede, dosyanın nasıl davrandığı ve potansiyel olarak zararlı olup olmadığı hakkında daha fazla bilgi edinilebilir. Ayrıca, bu bölüm, zararlı bir dosyanın sistemdeki diğer dosyalarla etkileşimini göstererek saldırganın potansiyel olarak hedefteki diğer sistemlere yayılma stratejileri hakkında da tespitler sağlanır.

Process Tree: Kötü amaçlı yazılımın sisteminizde çalıştırdığı tüm işlemleri ve bunların birbirleriyle olan ilişkilerini gösteren bir grafiktir. Bu grafik, her bir işlemi bir düğüm olarak gösterir ve her bir düğümün altında, o işlemin başlattığı alt işlemler ve bunların hangi dosyalara, kaynaklara, işlevlere eriştiği gibi bilgiler yer alır. Bu şekilde, kötü amaçlı yazılımın tam olarak ne yaptığı ve nasıl çalıştığı hakkında daha ayrıntılı bir inceleme mümkündür.

- Örnek; İşlem, "icacls.exe" adlı bir uygulamanın çalıştırılmasıdır. Bu uygulamanın çalıştırılması sırasında "C:\Users<USER>\AppData\Local\0366c912-d63b-4475-839e-2d87f90b2316" adlı bir dizinin erişim izinleri değiştirilmiştir. "deny" komutu kullanılarak "S-1-1-0" adlı bir kullanıcıya (genellikle "Herkes" olarak adlandırılır) bu dizindeki nesnelerin silinme ve değiştirme hakları engellenmiştir. OI (Nesne Sahipliği) ve CI (Alt Dizinler Dahil) ayarları da dahil edilmiştir. Bu davranış, bir kullanıcının veya bir zararlı yazılımın, bu dizindeki verilere erişim veya değişiklik yapmasını engellemeyi amaçlamaktadır

DNS Resolutions: Dosyaların ağ etkinliği de gösterir ve DNS çözümlemeleri gibi ağ etkinlikleri kaydedilir. DNS çözümlemeleri, dosyanın hangi alan adlarına bağlanmaya çalıştığını ve hangi IP adreslerinin yanıt verdiğini gösterir.

Örnek; sistemdeki bir uygulama veya kötü amaçlı yazılımın "api.2ip.ua" adlı bir sunucuya erişim isteği gönderdiği ve sunucudan "162.0.217.254" IP adresinin yanıt olarak geldiği görülmektedir.TCP Requests: Bir uygulamanın bir ağ hizmetine veya sunucusuna TCP protokolü kullanarak bağlanma isteğidir.

Örnek; Analiz edilen dosyanın TCP protokolünü kullanarak 20.73.194.208 IP adresine bir istek gönderdiği ve hedefin 443 numaralı bağlantı noktasını kullanarak yanıt verdiği görülmektedir. Bu bilgi, analiz edilen dosyanın ağ etkinliği hakkında bilgi sağlamaktadır. 443 numaralı bağlantı noktası genellikle HTTPS (Güvenli HTTP) trafiği için kullanılır ve bu durum, analiz edilen dosyanın şifrelenmiş bir bağlantı yolu kullanarak bir hedefe bağlandığını gösterir.

UDP (User Datagram Protocol) Request: Bir ağ bağlantısı üzerinden gönderilen bir veri paketi türüdür.

Örnek; Belirli bir IP adresine (255.255.255.255) ve belirli bir port numarasına (67) bir UDP paketi gönderiliyor. Port 67, genellikle Dynamic Host Configuration Protocol (DHCP) sunucusuna ayrılmış bir port numarasıdır. DHCP, ağ cihazlarına otomatik olarak IP adresleri, alt ağ maskeleri, varsayılan ağ geçitleri ve DNS sunucu adresleri gibi ağ yapılandırma bilgileri sağlamak için kullanılır. Bu örnek, muhtemelen bir DHCP istemcisinden DHCP sunucusuna bir istek gönderdiğini gösteriyor.

HTTP Requests: Web sitesine bağlanarak web sayfaları, belgeler, resimler gibi farklı kaynakları istemek için kullanılan bir iletişim protokolüdür.

Bu, bir HTTP isteği örneğidir: İsteğin yöntemi GET'tir ve URI'si http://zexeq.com/test1/get.php?pid=4EEA47DEE76B9BF2C4CA1BAC0536281F&first=true adresine yönlendirilir. Bu URI, bir web sunucusunda barındırılan bir PHP dosyasını hedef alır ve URI'deki parametrelerle birlikte çağrılır. Bu örnekte, URI'de "pid" ve "first" adlı iki parametre var ve bunlar isteğin nedenini ve diğer ayrıntılarını sunucuya iletmek için kullanılıyor olabilir.

Service Activity Nedir? İncelenen dosyanın sisteme servis olarak eklenip eklenmediğini ve servislerle ilgili aktiviteleri gösterir. Dosyanın servis olarak kaydedilip kaydedilmediği, hangi isimle kaydedildiği, hangi kullanıcı hesabıyla çalıştığı, başlangıç tipi ve hizmet durumu gibi bilgiler yer alabilir. Bu bilgiler, dosyanın sisteme etkisi hakkında daha detaylı bilgi sağlar

(Bu ekran görüntüsü farklı bir rapordan alınmıştır.)

TrustedInstaller ve diğer başlatılan servisin kesinlik içerdiği service activity ile tespit edilemez bundan dolayı Process Activity, Network Activity, File Activity, Registry Activity ve DLL Activity gibi yerlere bakılıp bağlantı aranması gerekmekte.

File Activity Nedir? Bir dosya analizi sırasında dosyaların disk üzerindeki aktivitelerini izleyerek, davranışsal analizler gerçekleştirir. Bu analizler sonucunda, dosyaların hangi diğer dosyalarla etkileşimde bulunduğu gösterir.

Read: İncelenen dosyanın okunduğunu gösterir. Bu, dosyanın içeriğine erişildiği anlamına gelir.

C:\Users<USER>\AppData\Local\Microsoft\Windows\Caches{AFBF9F1A-8EE8-4C77-AF34-C647E37CA0D9}.1.ver0x0000000000000007.db: Bu dosya, Windows'un klasör ve dosya sistemi üzerindeki performansını artırmak için ön belleğe aldığı bilgileri içerir. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Windows\winsxs\FileMaps\users_mike_appdata_local_temp_8eecfba079f70c22.cdf-ms: Bu dosya, Windows'un bileşen yükleyicisi için bir dosya haritasıdır. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Windows\SysWOW64\shell32.dll: Bu dosya, Windows'un grafik arabirimiyle ilgili birçok işlevi içeren bir kütüphanedir. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Users<USER>\AppData\Local\0366c912-d63b-4475-839e-2d87f90b2316<ANALYZED-FILE-NAME>: Bu örnek dosya, bir kullanıcının yerel uygulama verileri klasöründe saklanan bir dosyadır. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

C:\Windows\SysWOW64\en-US\SETUPAPI.dll.mui: Bu dosya, Windows'un çoklu dil desteği için kullanılan bir dil paketidir. Bu örnekte, bir programın bu dosyayı okuduğu görülmektedir.

??\PIPE\wkssvc: Bu bir named pipe'dır ve bir bilgisayar ağındaki iş istasyonlarına (workstation) hizmetleri sağlar. Bu örnekte, bir programın bu named pipe'ı okuduğu görülmektedir.

Written: Bir dosyanın belirli bir zamanda bir programa, hizmete veya işleve yazıldığını gösterir. Bu, bir uygulama tarafından oluşturulan veya değiştirilen bir dosyayı takip etmek için kullanılabilir veya bir kötü amaçlı yazılımın bir dosyaya zararlı kod enjekte ettiğini göstermek için de kullanılabilir.

(Dosyalar Written olarak işaretlenmiş dahil olsa kesinlikleri belirtilmemişse %100 kesinlik ifade etmezler.)

Registry Activity Nedir? Bir dosya veya işlem tarafından Windows kayıt defterinde yapılan işlemleri izleyen bir özelliktir. Bu özellik, zararlı yazılım analizinde oldukça önemlidir, çünkü birçok zararlı yazılım kayıt defterinde değişiklik yaparak sistemi etkiler veya gizlenir. Intezer Analyze, kayıt defteriyle ilgili üç tür işlemi izleyebilir: açma (Open), okuma (Read) ve yazma (Write). Kayıt defteri faaliyetlerinin incelenmesi, zararlı yazılımın tespit edilmesine, davranışının anlaşılmasına ve sistemin bu davranışlardan korunmasına yardımcı olabilir.

Bu bölüm aynı File Activity mantığı iledir sadece örneklendirme ile anlatacağım çünkü aynı mantıkta.

Read;

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\explorer\FolderDescriptions\{A302545D-DEFF-464B-ABE8-61C8648D939B}\RelativePath okunmuştur. Bu anahtar, Windows'un varsayılan klasör konumlarından birini tanımlar. Bu anahtarın altındaki RelativePath değeri, ilgili klasörün göreli yolunu içerir. Bu yol, ilgili klasörün nerede bulunacağını belirlemek için kullanılabilir.

Written;

Registry anahtarı yazma işlemi gerçekleştiği belirtiliyor. Registry'de, HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks{29189B3F-12C3-4076-A464-BF96978A619C}\Hash olarak belirtilen bir anahtar oluşturuldu ya da güncellendiği tespit edilmiş.

Deleted;

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Wpad\52-54-00-c4-76-97\WpadDetectedUrl adresinde bulunuyor. Bu anahtar, kullanıcının internet ayarlarındaki WPAD (Web Proxy Autodiscovery Protocol) ayarlarının algılandığı URL'yi içerir. Bu silme işlemi, bu URL'nin artık kullanılamayacağı anlamına gelir ve internet ayarlarını etkileyebilir. Silme işleminin nedeni, URL'nin zararlı olabileceği şüphesidir.

Detect & Hunt Nedir? Bir dosyanın (örneğin bir uygulama veya bir işletim sistemi aracı) benzersiz genetik kodlamasını kullanarak, kötü amaçlı yazılım analizi yapabilen bir hizmettir. Bu hizmet sayesinde, kullanıcılar bilinmeyen veya şüpheli bir dosyanın kötü amaçlı olup olmadığını kontrol edebilirler.

Intezer Analyze, iki farklı analiz yöntemi kullanır: Activity-based ve File-based.

Activity-based: Analiz yöntemi, bir dosyanın çalışma zamanı davranışlarını analiz eder. Bu yöntem, bir dosyanın herhangi bir zararlı davranışını tespit etmek için kullanılır. Activity-based analiz, dosyanın gerçek çalışma zamanı davranışlarını gözlemleyerek, dosyanın ne yaptığını, kaynakları nasıl kullandığını ve hangi dosya/klasörleri etkileşimde bulunduğunu tespit eder.

File-based: Analiz yöntemi, dosyanın imzasını karşılaştırarak, dosyanın bilinen zararlı yazılım imzaları veya benzer dosyalar içerip içermediğini belirlemeye çalışır. Bu yöntem, dosyanın özelliklerini (boyut, yaratılış tarihi vb.) inceler ve bilinen zararlı yazılım veritabanlarıyla karşılaştırarak, dosyanın zararlı olup olmadığını belirlemeye çalışır.

Artifact: tespit edilen bir tehdit veya saldırının bıraktığı belirli bir öğedir. Örneğin, bir dosya adı, bir kayıt defteri anahtarı veya bir ağ trafiği paketi olabilir.

Source: Bu tehdit veya saldırıda kullanılan yöntemi veya aracı tanımlar. Örneğin, bir kötü amaçlı yazılımın nasıl yayıldığını belirlemek için bir e-posta kampanyası veya bir açık kullanılmış olabilir.

Seen In: Belirli bir tehdit veya saldırının tespit edildiği veya gözlemlendiği kaynakları gösterir. Örneğin, bir kötü amaçlı yazılımın hangi bilgisayar veya sunucularda tespit edildiği olabilir.

Kısaca Detect & Hunt zararlı yazılımı nerde tespit edildiğini gösterir

Rehberdeki eksiklikleri veya merak ettiğiniz konuları belirtmek isterseniz, çekinmeyin. (Bilgisiz eleştiri hariç)

Rehberi hazırlamak için yaklaşık 2-3 gün harcadım ve araştırmalar yaparak detaylara ve örneklemelere daha fazla yer vermeye çalıştım. Umarım size faydalı olur. İyi günler, iyi çalışmalar.

Konu düzeni için ilham aldığım @Eray T ve @Dutchman hocalarıma teşekkür ederim, izin almayı unuttum kusuruma bakmayın.

Rehberi hazırlarken dinlediğim şarkılar;

Youtube

Youtube

Not; Analiz raporları ve içerikleri bulunan malwarelere göre değişir.