Shaw Dickerson

Hectopat

- Katılım

- 25 Eylül 2020

- Mesajlar

- 3.517

- Makaleler

- 2

- Çözümler

- 18

LAPSUS$ grubu, son zamanlarda yaptıkları saldırılar ile kendilerinden oldukça bahsettirdiler.

Grup, Güney Amerika Merkezli ve bir Ramsomware çetesi diyebiliriz Hacker grubu da diyebilirsiniz.. Ama bazı kaynaklar Ramsomware çetesi olmadıklarını belirtiyor. Sizlere ilk günden beri ne yaptıklarını ve haklarındaki bilgileri açıklayacağım.

Kendileri duyurularını ve yaptıklarını telegram kanallarından açıklıyor. Gruplarında ki ilk mesajlarında (9 Aralık) Brezilya Sağlık Bakanlığını hacklediklerini söylüyorlarlar. Mesajı alıntılıyorum;

Şöyle Diyorlar; ( Türkçesi)

Ministério da Saúde (Brezilya Sağlık Bakanlığı) bizim tarafımızdan saldırıya uğradı.

Geçtiğimiz haftalarda bulut ve intranet sistemlerinden 50 tb'den fazla veri kopyalandı ve Ministério da Saúde sistemlerinden silindi.

Ministério da Saúde ADMIN/EXECUTIVE'ın veri dönüşü için [email protected] adresinden bizimle iletişime geçmesini rica ediyoruz.

GAZETECİ MÜLAKAT İÇİN BİZİMLE [email protected] ADRESİNDEN KONUŞABİLİR --> Görünüşe göre röportaj yapmak istiyorlar. Veya burada demek istedikleri üye alımı olabilir. Mülakata girersiniz, sizi beğenirsek alırız tarzı bir şey de olabilir ama bunun için Journalist, yani gazeteci şeklinde bir ifade vereceklerini sanmıyorum.

Ve kendileri aynı günde, yaklaşık 5 saat sonra,

Minsaude Admin siteden DNS kayıtlarını kaldırdı

Ama elimizde hala veriler var dediler.

dediler.

Sağlık Bakanlığı bir saldırı daha yaşadı. Şimdi tekrar çevrimdışı dediler, (10 Aralık)

Sonra, aynı gün şu bildiriyi yayınladılar.

Elimizdeki verilere dair daha fazla kanıt gönderdik, hedef personelin sabırlı olması gerekecek. Şaka yapmıyoruz, oyun parkı zamanı geçti, farkında olun. Unutmayın: Tek amaç paradır, amacımız politik değildir, hakkımızdaki teoriler sahtekarlıktan başka bir şey değildir.

Sahip olduğumuz verilere dair daha fazla kanıt göndeririz, hedef personelinin sabırlı olması gerekir. Şaka için değiliz, oyun parkının zamanı geçti, farkındayız. Unutmayın: Tek amaç para, nedenlerimiz politik değil, bizimle uğraşmak Falcatrua'dan başka bir şey değil.

Kısaca sizi Hackledik, amacımız para.

Bu arada Falcatrua ise Hile, dolandırıcılık gibi anlamlara geliyor. Bayağı ikonik olmuş.

Aynı gün, ve Saude yine düştü! dediler. (Brezilya sağlık bakanlığından bahsediyorlar).

11 Aralık'ta, şu bildiriyi yayınladılar,

Bazı anketler.

Sırada neyi hacklemeliyiz? bize önerin --> Zaten ilerde ki günlerde bir anket açtılar.

Devlet dairesi mi? Bozuk şirket mi? Bize söyle!

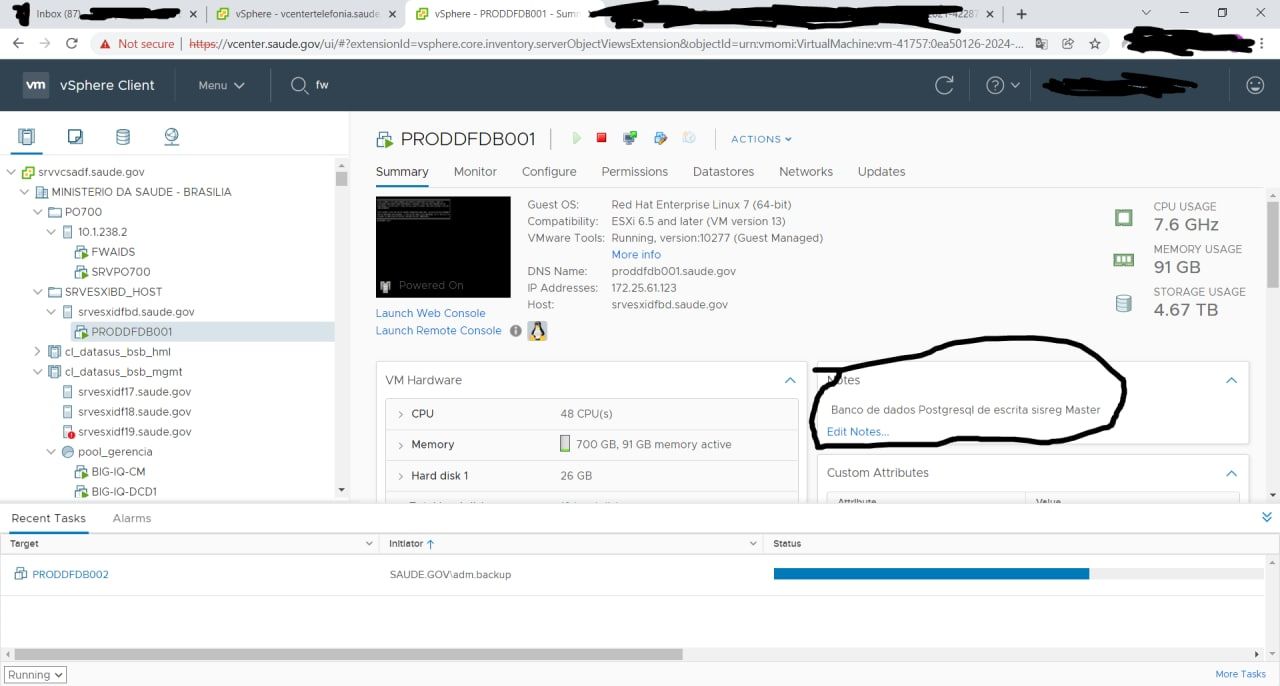

Sırada ise, bir ekran görüntüsü ve şu mesajı yayınladılar, (11 Aralık)

SisReg üssü/bankası ihlal edilmiş gibi görünüyor.......

Kendileri Windows 10 ve Nord VPN kullanıyor. Neyse, sanırım burada bahsettikleri Sisreg bir hastane olmalı. Ama Neden banka diye bahsettiklerini anlamadım. Bu konuyla alakalı herhangi bir imada bulunuyor olabilirler.

Aynı gün şu mesajı attılar,

Tüm üyelere (davet linki) katılmalarını hatırlatıyoruz.

Arkadaşlarınızı davet etmekten çekinmeyin!

Topluluk desteği takdir edilmektedir!

(bir şeyi hacklememizi istiyorsanız, sorun) dediler.

Sonra, bu mesajı yayınladılar.

Herkese merhaba, bu Lapsus$ Ekibinin resmi açıklamasıdır (bana para verin). (13 Aralık)

Geçtiğimiz günlerde Sağlık Bakanlığı'nın sistemlerine girmeyi başardık, çeşitli verilerle AWS'ye (Amazon Web Servisleri) erişim sağladık ve ardından tüm bu verileri indirdik, depolanan çeşitli içerikleri sildik, ilk fidyemizi başlattık, İlk fidye girişiminden sonra bazı Haber siteleri yaşananlar hakkında yalan söyleyerek herkese "hiçbir şey elde edilmedi, veri yok" dedi. Mevcut erişimimizi kaybetmek istemediğimiz için somut kanıt gönderemiyoruz, dün gece daha fazla AWS erişimi elde edebildik (birden çok yedeklemeyi silerek), ayrıca SisReg'de bize bir boşluk veren vCenter'a erişim kazandık veritabanı, toplam 4 terabayt veri (ve bu verilere sahibiz). Tüm vCenter makinelerini sildik ve +100 TB veri gitti (ölü veri mezarlığı doluyor).

EKSTRA NOTLAR:

EterShit grubundan başlayarak kişisel şüpheleri ele alalım, eğer bu sadece bir "DNS kaçırma" olsaydı, Sağlık Bakanlığı sunucuları bu kadar uzun süre kapalı kalmazdı (bu, erişime sahip olduğumuz fikrini pekiştiriyor), yapmıyoruz. bizi karalamak istemenizin sebebini anlayın. Diyorum ve tekrar ediyorum, istediğimiz tek şey eylemin paraya çevrilmesi, yani "varsayılan" yoldan bahsetmişken, para istiyoruz, bu sadece bize ödeme meselesi.

Oldukça paragözler.

Sonra, (sırayla mesajlarını açıklıyorum atıyorum, belirteyim.)

Ministério da Saúde sofre novo ataque de hackers na rede interna şu bağlantıyı attılar.

Yazıda Sağlık bakanlığına (Brezilya) yaptıkları hack anlatılıyor, bilgi veriliyor.

Şu ss ile birlikte bu mesajı attılar.

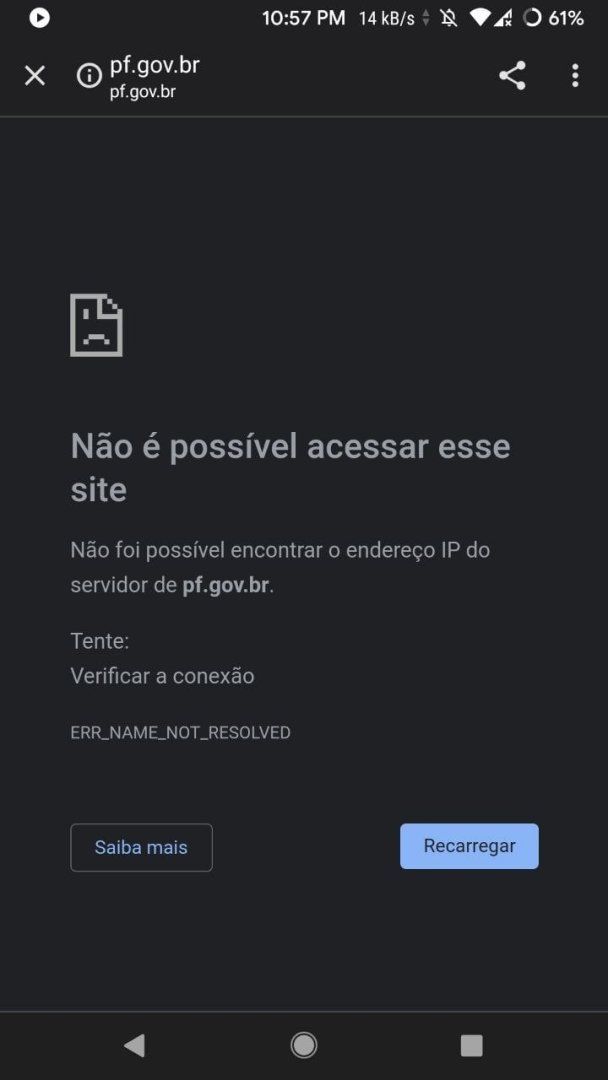

PF DNS artık çalışmıyor gibi görünüyor ......

Ve bu mesajı alıntılayıp şunu dediler;

ve yine görünüyor

RIP PF'si.

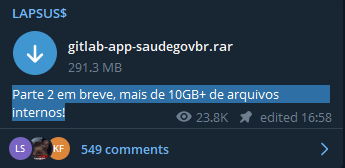

Sırada ise yine Sağlık Bakanlığı ile alakalı dosyalar yayınladılar.

Bölüm 2 çok yakında, 10 GB'ın üzerinde dahili dosya!

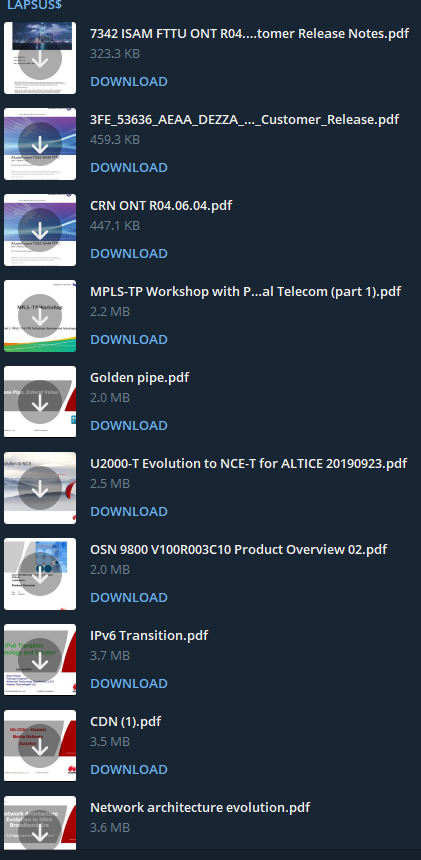

Sonra, bu dökümanları yayınladılar ve şöyle dediler,

Huawei'den bazı GİZLİ ve GİZLİ belgeler.-->Portekizcesi: Alguns documentos CONFIDENCIAIS e SECRETOS da Huawei

Sonra şu fotoğrafı yayınladılar;

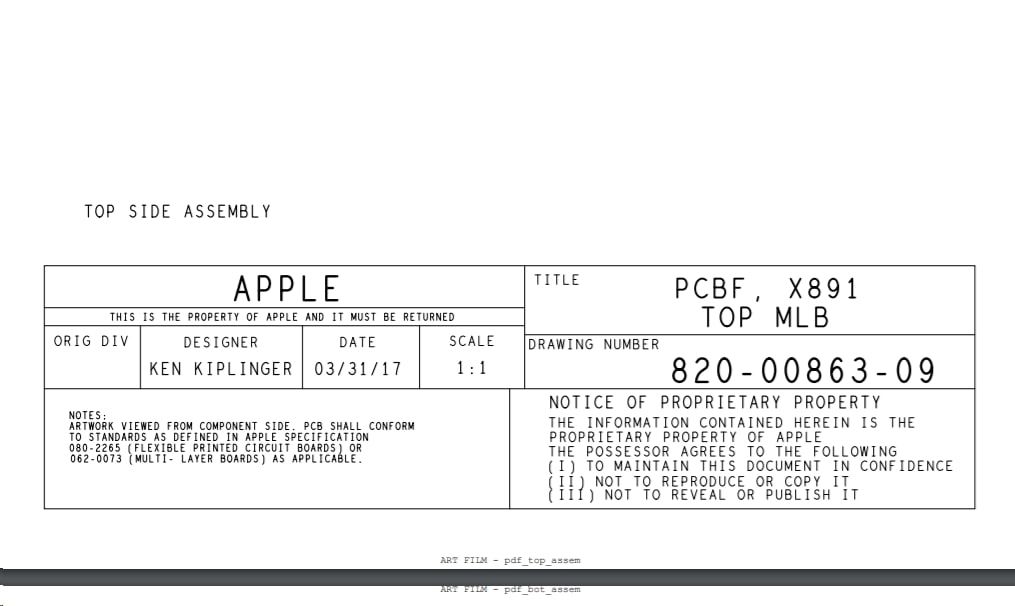

Sonra ise, Iphone X ile alakalı dökümanlar yayınladılar.

Ve şöyle dediler,

Ve şöyle dediler,

Sızan iPhone X şemaları, kesinlikle Apple'a özel. 100'den fazla sayfa!!!

Bu dosyaların çalınmasından sorumlu olduğumuzu iddia etmiyoruz!!!!

Bunları yalnızca kolay erişim için yayınlıyoruz

Devamında,

CORREIOS.com.br'a yönelik bir siber saldırı olduğunu duyurduk.

Hizmetler şu anda çevrimdışı!

Yakında Daha Fazla Bilgi dediler. CORREIOS ise Brezilya'nın ulusal posta hizmetini işleten devlete ait bir şirkettir.

Sonra, bir sürü ekran görüntüsü yayınladılar.

Hackledikleri yerlerin bazı ss'leri vs. de var.

Hackledikleri yerlerin bazı ss'leri vs. de var.

Sonra ise, CLARO'yu hacklediklerini duyurdular. Mesajları;

Not: Claro Company, Meksikalı bir telekom grubu olan América Móvil'in Brezilya merkezli bir Meksika şirketidir.

claro hacklendi

Selam.

Bir ihlali duyurmak için yazıyoruz.

Claro, Embratel ve NET'in büyük bir veri ihlali yaşadığını, geçtiğimiz ay çeşitli sistemlere geçiş yaptığımızı size bildiririz.

Eriştiğimiz sistemler: Birçok AWS, 2x Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), Dell EMC depolama, tüm gelen kutuları, Telekom/SS7, Vigia (Polis müdahalesi), MTAWEB ve WPP (müşteri yönetimi), ve daha fazlası!

Eriştiğimiz toplam veri miktarı, müşteri bilgileri, telekom altyapısı,

Yasal belgeler, telefon dinleme emirleri, kaynak kodu, e-postalar.

Verilerin sadece küçük bir kısmını almamıza rağmen (önemli şeyler, yasal, telefon dinleme, src kodları, svn)

Bir Claro temsilcisinin @whitedoxbin adresinden bizimle iletişime geçmesini veya [email protected] adresine e-posta göndermesini rica ediyoruz.

Küçük bir ödül/ücret karşılığında verileri sileceğim bir anlaşmaya varacağız.

Aksi takdirde verileri kamuoyuyla paylaşmak zorunda kalacağız!

Hassas yasal emirlerin ve telefon dinlemelerinin sızdırılmasının kolluk kuvvetlerinde önemli sorunlara yol açacağını (şüphelinin izlendiklerini bilecektir) \\10.1.104.35\JD_Nextel\Wire_Tap\\ ve Vigia gibi çeşitli diğer alanlara neden olacağını eklemeliyim.

Teşekkürler! Güzel bir gün!

Bir Claro temsilcisinin @whitedoxbin adresinden bizimle iletişime geçmesini veya [email protected] adresine e-posta göndermesini rica ediyoruz.

Devamında şu mesajı yayınladılar.

Tüm OPTO, Expresso, SIC müşterilerine az önce gönderdiğimiz SMS nedeniyle burada olmanız muhtemeldir. sohbete katıl

Portekiz'deki en büyük medya şirketi olan Impresa.pt sic.pt express.pt'ye karşı bir siber saldırı duyuruyoruz.

Chat Davet Linki yazdılar.

Sonra, doxbin database leak'ı yayınladılar. 800 mb civarlarında ve .sql uzantılı.

Ve sonra, oldukça güzel bir şey yaptılar.

Localiza'yı bir kurban olarak ilan ediyoruz, bu Latin Amerika'daki/dünyadaki en büyük araç kiralamalarından biriydi. Artık bir porno sitesi!

https://localiza.com/ dediler. Meraklı arkadaşlara not: Site açılmadı.

Sonra şu twitter linkini yayınladılar.

Şöyle yazıyor;

Sevgili okuyucular,

Teknik nedenlerden dolayı Correio da Manhã web siteniz kullanılamıyor. Size tüm bilgileri sunmaya devam edebilmemiz için kısa olacağımıza söz veriyoruz. Kısaca burayı da hacklemişler.

Devamında şu iki tweet'i attılar (linkini, kendileri atmadı)

--> Burada,

Lapsus$ grubu sadece Tânia Laranjo'nun susmasını istedi #Saygı (Respect)

Cofina Grubu yazıyor.

Burada ise, Bilgisayar saldırısı Cofina grubuna yapıldığı için basın özgürlüğüne yönelik bir saldırı olma riski yok diyor.

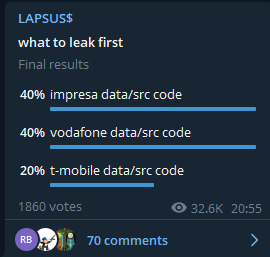

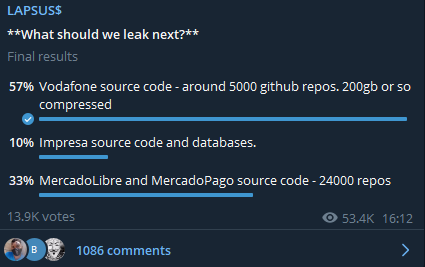

Sonra ise bir anket yaptılar. Sonuçlar şöyle;

................................................................................................................................................................................................................................................................................................................................................

Ve, Nvidia'yı hacklediklerini duyurdular ve yaklaşık 20 GB'lık bir leak yayınladılar (torrent)

NVIDIA'yı hackledik,

Hack, halka açık bir ATM'dir ve işte duyurumuz,

Yaklaşık bir hafta nvidia sistemleriyle ilgilendik, hızla birçok sistemin yöneticisine yükseldik.

1 TB veri topladık,

En önemli şeyleri, şemaları, sürücüyü, bellenimi vb. aldık.

Hala nvidia'nın bizimle iletişime geçmesini bekliyoruz.

Ayrıca tam bir LHR V2 (GA102-GA104) satıyoruz -> yakında nvidia tarafından kaldırılacağını umuyoruz

NVIDIA bizimle iletişime geçmezse önlem alacağız.

Lütfen dikkat: Biz devlet destekli değiliz ve HİÇBİR ZAMAN siyasetin içinde değiliz.

BTW NVIDIA denedi ama başarısız oldu, tüm verilere sahibiz.

Ayrıca dokümantasyonumuz, özel araçlarımız ve SDK'larımız var ve falcon ile ilgili her şey var, neyin değerli olduğunu biliyoruz nvidia, lütfen bizimle iletişime geçin.

Bize [email protected] adresinden mail atabilirsiniz.

Ardından şunu dediler;

Merhaba,

Madencilik ve oyun topluluğuna yardım etmeye karar verdik, nvidia'nın her lhr sınırlamasını kaldıran 30 serisinin tümü için bir güncelleme yayınlamasını istiyoruz, aksi takdirde hw klasörünü sızdıracağız.

lhr'yi kaldırırlarsa, hw klasörünü unuturuz (bu büyük bir klasördür)

İkimiz de lhr darbe madenciliği ve oyun oynamayı biliyoruz.

Sonra şunu söylediler;

-> Neden LHR BYPASS'ı doğrudan paylaşmıyoruz?

Sürücü ve bellenimin özelleştirilmiş sürümüdür.

Herhangi bir kartı engelleyebilecek ürün yazılımı ve sürücüyü (çalışsa bile) paylaşmanın harika bir fikir olduğunu düşünmüyoruz.

Ve beyni iyi olan herhangi bir geliştirici size verdiğimiz şeyi derleyebilir.

-> O zaman neden LHR Bypass'ı satıyoruz?

Biri bize LHR'yi satın alırsa, kaynaklarla görebileceğinizden daha gelişmiş,

Hiçbir şeyi yanıp sönmeden LHR'yi becermenin yollarını sağlayacağız. (Yanıp Sönmeyen = HERHANGİ BİR MADENCİ GELİŞTİRİCİSİ İÇİN BÜYÜK PARA)

Ayrıca belgeler ve oluşturulabilir kaynak kodu da sağlayacağız.

——————————

BÖYLE

-> herhangi bir zarar vermek istemiyoruz, ancak aslında LHR'yi becerebilecek bir yazılımı satmaya hazırız, ancak 10$'a almaktan başka bir şey yapmıyoruz.

Oh ve merak edenler için,

Falcon sec ve LHR ile ilgili her şeye sahibiz.

Mutlu olmanız için bazı sulu eşek kaynak kodlarını paylaştık. teoride sana verdiğimiz şeyle lhr ************ (küfür var)

Ardından (1 Mart) şunu dediler,

Konumumuzu ve NVIDIA'nın durumunu değerlendirdikten sonra bir gereksinim daha eklemeye karar verdik.

NVIDIA'nın bundan böyle ve sonsuza dek Windows, macOS ve Linux için GPU sürücülerini TAMAMEN AÇIK KAYNAKLI (ve bir foss lisansı altında dağıtmasını) taahhüt etmesini istiyoruz.

Bu istek karşılanmazsa, Cuma günü RTX 3090Ti ve GELECEK REVİZYONLAR dahil olmak üzere tüm yeni NVIDIA GPU'ları için TAM SİLİKON, GRAFİKLER VE BİLGİSAYAR Yonga Seti DOSYALARINI yayınlayacağız! Elbette bu, .v, .vx, .vg ve daha fazlası gibi uzantılara sahip tüm dosyaları içerir.

Yani NVIDIA, seçim senin! Herhangi biri:

-Verilog ve yonga seti ticari sırlarını korurken, tüm kartlar için mevcut ve gelecekteki tüm sürücüleri resmi olarak açık kaynak yapın...

VEYA

-Sürücüleri açık kaynak yapmayın, tüm silikon çip dosyalarını yayınlamamızı sağlayın, böylece herkes sadece sürücünüzün sırlarını değil, aynı zamanda grafik ve bilgisayar yonga setleri için en sıkı korunan ticari sırlarınızı da bilsin!

CUMA'YA KADAR VAR, SİZ KARAR VERİN!

Sonra şunu söylediler,

lhr bypass'ımızı satın almanın tek gerçek yolu bize telgraftan dm göndermektir! Başka sosyalimiz yok

Bu konuda görüşmek için yönetici mesajlarından birini yanıtlayın

Min fiyat :1milUSD ve ücretin %'si---> İngilizcesi: 1milUSD and % of fee

BU ****** FLAŞSIZ YOL

Kaynak kodun ne zaman sızdırılacağı (nvidia bizi dinlemezse)

Kendi firmware'inizi oluşturabileceksiniz. Ama herhangi bir sorundan sorumlu olmayacağız

Flash her zaman risklidir ve dediğimiz gibi ÖNCEDEN YAPILAN YAZILIMLAR VERMEYİZ.

Ancak kaynak koduna sahip olacaksınız.

istersen bize soru sor

Nvidia olayına dair bazı açıklamalar daha;

Bu hafta NVIDIA, şirketin en son GPU'larının ayrıntıları da dahil olmak üzere toplam yaklaşık 1 TB'lik hassas şirket bilgilerini çaldığı bildirilen tehdit aktörleri tarafından ihlal edildiğini doğruladı. Hırsızlık, geçen hafta verileri çevrimiçi sızdıran nispeten yeni bir fidye yazılımı grubu Lapsus$ tarafından gerçekleştirilen bir siber saldırının ardından gerçekleşti.

NVIDIA, ağlarını ihlal eden ve verileri sızdıran kişinin Lapsus$ olup olmadığını doğrulamadı ancak 23 Şubat'tan bu yana ihlalden haberdar olduklarını söyledi. “Tehdit aktörünün sistemlerimizden çalışan kimlik bilgilerini ve Nvidia'ya ait bazı bilgileri aldığını biliyoruz ve NVIDIA, Bloomberg'e verdiği demeçte, çevrimiçi olarak sızdırmaya başladı.

"Ekibimiz bu bilgiyi analiz etmek için çalışıyor. Olay nedeniyle işimizde veya müşterilerimize hizmet verme yeteneğimizde herhangi bir aksama beklemiyoruz.” Raporlara göre, Lapsus$ başlangıçta parasal kazanç peşinde değildi ve NVIDIA'dan Windows, Mac ve Linux için GPU sürücülerini açık kaynaklı hale getirmesini talep etti.

Lapsus$ ayrıca NVIDIA'nın bir madencilik performans sınırlayıcısı olan Lite Hash Rate veya LHR'yi devre dışı bırakmasını talep ediyor. Temel olarak, devre dışı bırakmak, GPU'larındaki kripto para madenciliği için kullanımlarını engelleyen sınırlamaları ortadan kaldırır. Ardından Lapsus$, GPU'larda LHR'yi atlamak isteyen alıcılar da arıyor. Dolayısıyla, doğrudan ABD merkezli yonga üreticisinden değil, finansal bir teşvik söz konusudur.

NVIDIA ayrıca saldırganın çevrimiçi veri sızdırdığını da doğruladı . Bu, NVIDIA'nın Derin Öğrenme Süper Örnekleme (DLSS) teknolojisinin 19 GB'lık bir kaynak kodunu ve diğer yazılım bilgilerini ve çalışan kimlik bilgilerini içerir. “Verileri nasıl sızdıracağımızdan henüz emin değiliz. 5 farklı sürümde olacağını düşünüyoruz, çok büyük, neredeyse 1 tb.” Lapsus$'ın listesinde bir sonraki yeni RTX GPU'larla ilgili verilerdi.

NVIDIA, Lapsus$'ın açık Telegram kanallarındaki saldırının sorumluluğunu üstlenmesinden sonra olayı küçümsedi. Ancak şirket, görünüşe göre Lapsus$'ın kendisini hackleyerek sert bir şekilde geri dönüyor.

NVidia'nın sızıntısının bir parçası olarak, gerçekten de NVidia geliştiricileri tarafından sürücülerini ve yürütülebilir dosyalarını imzalamak için kullanılan iki çalıntı kod imzalama sertifikası vardı.

Farklı kaynaklara göre , saldırganlar kötü amaçlı yazılımları imzalamak için sertifikaları imzalamak için bu kodu zaten kullanmaya başladılar, böylece güvenilir görünecek ve yüklenmek ve yürütülmek için Windows'un taramasından geçecek.

Kod imzalama sertifikası, yürütülebilir dosyalara ve sürücülere izin vermek ve bunları "temizlendi" olarak işaretlemek için dijital imzayı etkinleştirir. Saldırganlar bu çalıntı sertifikaları kullanarak dosyaları ve yürütülebilir dosyaları yasalmış gibi gizler ve güvenlik araçlarını atlayarak kötü amaçlı yazılımların Windows'a yüklenmesine izin verebilir.

ilgisayar teknolojisi şirketi NVIDIA, 23 Şubat'taki bir ihlalde iç sistemlerinin güvenliğinin ihlal edildiğini doğruladı. İhlal, Rusya'nın Ukrayna'ya saldırısının başlamasından sadece bir gün önce gerçekleşti.

Siber grup, NVIDIA'nın 71 bin çalışanın bilgilerini almayı başardı. Güvenliği ihlal edilen verilerin, teknoloji şirketinin yazılım ve donanımı hakkında gizli bilgilere sahip olduğu bildiriliyor.

Lapsus$, Nvidia'dan 1 TB veri çaldıklarını ve şirkete sundukları fidye talebi karşılanmadıkça verileri yayınlamaya devam etmekle tehdit etti. Şu ana kadar verilerin 20 GB'ının yayınlandığı belirtiliyor. (Alıntıdır)

Bunlarıda bilmeniz faydanıza olur.

.................................................................................................................................................................................................................................................................................................................................................

Sonra, Samsung Leak'ı bugün geliyor ve nvidia hakkında soru sormayın bırakın dediler, ve geldi.

Tam 189 GB Leak. Samsung'da doğruladı.

Grubun açıklaması;

SAMSUNG SIZINTISI BURADA!

Şimdi de gizli Samsung kaynak kodunu sızdırıyor! İhlalden sızıntımız şunları içerir:

CİHAZLAR/DONANIM

-Tüm samsung cihazlarının TrustZone (TEE) üzerinde kurulu her Güvenilir Uygulama (TA) için kaynak kodu ve her tür TEE OS (QSEE, TEEGris vb.) için özel kod BUNA DRM MODÜLLERİ VE KEYMASTER/GATEKEEPER İÇERMEKTEDİR!

-Doğrudan sensörle iletişim kuran kaynak kodu da dahil olmak üzere tüm biyometrik kilit açma işlemleri için algoritmalar (en düşük seviyeye kadar, burada bireysel RX/TX bit akışlarından bahsediyoruz)

-Knox verileri ve kimlik doğrulama kodu dahil olmak üzere tüm yeni Samsung cihazları için önyükleyici kaynak kodu.

-Çeşitli diğer veriler, Qualcomm'dan gizli kaynak kodu.

ÇEVRİMİÇİ HİZMETLER

-Samsung aktivasyon sunucuları kaynak kodu (ilk kurulum için)

-SAMSUNG HESAPLARININ TAM KAYNAK KODU! Kimlik Doğrulama, Kimlik, API, Hizmetler ve buraya sığmayan daha pek çok şey dahil!

-Çeşitli diğer veriler.

Her zaman olduğu gibi, tadını çıkarın!

TEKRAR BİZE BAŞKA BİR NVIDIA İSTENMEK YASAKLAMAYLA SONUÇLANIR. BİZE ZAMAN AYIRIN

YAVAŞ İNDİR UYKU İÇİN Üzgünüm, DAHA FAZLA KİŞİ İNDİRİRSE DAHA HIZLI OLACAK. (torrent)

Samsung olayı hakkında çeşitli sitelerden açıklamalar;

Küresel teknoloji ve elektronik devi Samsung, Güney Amerika merkezli siber gasp grubu Lapsus$'ın son hedefi oldu. Hacker grubu, NVIDIA'dan çalınan 19 GB'lık veriyi sızdırdıktan bir hafta sonra çeşitli cihaz ve çevrimiçi işlemler için kaynak kodları da dahil olmak üzere hassas özel bilgileri sızdırdı. Lapsus$'s bir sonraki büyük hedefinin Vodafone, Impresa veya MercadoLibre/MercadoPago olabileceğini ima etti.

Güney Koreli teknoloji devi Samsung Electronics, önemli bir siber saldırının ve ardından Lapsus$ grubunun bir sızıntısının son kurbanı oldu. Lapsus$, yakın zamanda NVIDIA tarafından doğrulanan bir gerçek olan, çevrimiçi sızdırmadan önce yaklaşık 1 TB'lik olası hassas verileri çalarak GPU ana NVIDIA'yı mağdur eden grupla aynı gruptur.

Görünüşe göre grup, büyük şirketlere karşı her ardışık grevde daha hırslı hale geliyor. Bu hafta, NVIDIA'yı içeren veri sızıntısından on kat daha büyük olan Samsung'dan çalınan 190 GB veriyi sızdırdı. Sızan verilerin, grubun şirketin sunucularından çaldığı bildirilen verilerin bir parçasını mı yoksa tamamen mi oluşturduğu belli değil.

Bununla birlikte, iddialar geçerliyse, bu özel sızıntı, büyük miktarda hassas verinin kamuya açık olması nedeniyle tüketici elektroniği devi için gerçekten büyük bir darbedir. Sızıntı, mevcut ürünlerin ve gelecek ürünlerin güvenliği üzerinde sonuçlar doğurabilir.

BleepingComputer'a göre , Lapsus$ ilk olarak Cuma günü Samsung yazılımında kullanılan C/C++ direktiflerinin bir ekran görüntüsünü yayınlayarak Samsung sızıntısıyla dalga geçti. Grup daha sonra daha fazla veri sızdırdı ve bunların büyük bir kısmı aşağıdakilerin kaynak kodunu içeriyordu:

Şifreleme, önyükleyiciler veya kriptografi bir yana, herhangi bir küçük uygulamanın kaynak kodları, bilgisayar korsanlarının uygulamalardaki ve cihazlardaki herhangi bir zayıflığı analiz etmesine, keşfetmesine ve kullanmasına izin verebilir. Kaynak kodunun vahşi ortamda mevcut olması, onu kullanan kişi/kuruluşun bir hedef olması koşuluyla, bir saldırının yakın olduğunu neredeyse onaylar.

Ayrıca sızıntı, Samsung tarafından kullanılan tüm biyometrik kilit açma işlemleri için algoritmalar da içeriyor.

Lapsus$, veri hazinesini ilk olarak, eşler arası dosya paylaşımı ve aktarımı için popüler (genellikle çevrimiçi korsanlar arasında) bir dosya dağıtım platformu olan torrent'e sızdırdı. 190 GB'lık kaynağın tamamı üç sıkıştırılmış dosyada mevcuttur.

Lapsus$'ın bir fidye yazılımı grubu olup olmadığını söylemek zor. Tehdit aktörleri, Brezilya sağlık bakanlığı, Impresa, NVIDIA veya Samsung'u hedef almak için fidye yazılımı yükleri dağıtmadı. Bir fidye yazılımı saldırısı, genellikle bir fidye talebi yapılmadan önce bilgisayar korsanları tarafından kurumsal verilerin şifrelenmesini içerir.

Şu ana kadar bilinen, bazı taleplerin karşılanmamasına yanıt olarak Lapsus$'ın sızdırılan verileri çevrimiçi olarak sızdırdığıdır. Örneğin, Lapsus$ NVIDIA'dan GPU sürücülerini açık kaynaklı hale getirmesini, kripto madenciliğine izin vermeyen bir özelliği devre dışı bırakmasını vb. talep etti, ancak NVIDIA'nın sistemlerinin fidye yazılımıyla şifrelendiğine dair hiçbir belirti yoktu.

Ayrıca Lapsus$ , Vodafone , Impresa ve Arjantin'in MercadoLibre/MercadoPago şirketlerinin seçenek olarak sunulduğu ' **Sırada ne sızdıralım?**' başlıklı bir anket de gerçekleştirdi . [Alıntı]

Kendileri işe alım da yapıyor. Şu bildiriyi yayınladılar.

Aşağıdaki alanlarda çalışanları/içeriden kişileri işe alıyoruz!!!!

- Telekomünikasyon sağlayan herhangi bir şirket (Claro, Telefonica, ATT ve benzeri)

- Büyük yazılım/oyun şirketleri (Microsoft, Apple, EA, IBM ve benzeri)

- Çağrı Merkezi/BPM (Atento, Teleperformance ve benzeri)

- Sunucu ana bilgisayarları (OVH, Locaweb ve benzeri)

NOT: VERİ ARIYORUZ, ÇALIŞANIN BİZE AĞ İÇİN BİR VPN VEYA CITRIX veya herhangi bir masa

İhtiyacınız olup olmadığından emin değilseniz, o zaman bir DM gönderin, cevaplayalım !!!!

Burada bir çalışan değilseniz ancak VPN veya VDI gibi erişiminiz varsa, yine de ilgileniyoruz!

İsterseniz size ödeme yapılacaktır. Bunu tartışmak için bize ulaşın.

Devamında ise, şu mesajı attılar.

Kendilerinin yaptıklarını ima ediyorlar.

Şirketin Perşembe günü bildirdiğine göre Ubisoft, geçen hafta bazı oyunları, sistemleri ve hizmetleri geçici olarak kesintiye uğratan bir "siber güvenlik olayı" yaşadı . Ubisoft kimin sorumlu olabileceğini söylemedi, ancak Cuma akşamı Nvidia'yı hacklediği iddia edilen grup kredi aldı.

Ubisoft, "şu anda bu olayın bir yan ürünü olarak herhangi bir oyuncunun kişisel bilgilerine erişildiğine veya ifşa edildiğine dair bir kanıt bulunmadığına" inandığını ve oyunların ve hizmetlerin artık "normal şekilde çalıştığını" söyledi. Dikkatli olun, şirket ayrıca "şirket çapında bir şifre sıfırlama başlattı". Yorum sorulduğunda, Ubisoft sözcüsü Jessica Roache, şirketin paylaşacak ek ayrıntısı olmadığını söyledi.

Olayla ilgili haberler, son zamanlardaki yüksek profilli hack dalgasının ortasında geldi. Nvidia 1 Mart'ta saldırıya uğradığını doğruladı ve bilgisayar korsanlarının çalışanların kimlik bilgilerini ve özel bilgilerini sızdırdığını söyledi . Samsung, 7 Mart'ta bilgisayar korsanlarının Galaxy cihazları için dahili şirket verilerini ve kaynak kodunu çaldığını söyledi. LAPSUS$ hack grubu bu iki ihlalin sorumluluğunu üstlendi.

Ama hepsi bu kadar olmayabilir. Cuma günü, LAPSUS$ tarafından yönetildiği iddia edilen bir Telegram kanalında grup, bu makaleye ve Ubisoft olayının sorumluluğunu da almış görünen gülen surat emojisine bir bağlantı yayınladı . Kanaldaki bir kullanıcıya yanıt olarak grup, Ubisoft'un müşteri bilgilerini hedef almadığını “doğruladı”. Ubisoft, iddialarla ilgili yorum talebine hemen yanıt vermedi. [Alıntı]

Şuan Ubisoft doğrulamış değil ama galiba öyle.

11 Mart'ta eklenen bir güncelleme: LAPSUS$'ı temsil ettiği iddia edilen bir grubun kredi aldığı eklendi.

Yazı bu kadar, grubun yaptıklarını, haklarındaki bilgileri ve yaptıkları olayları anlattım.

İyi Sosyaller!

Grup, Güney Amerika Merkezli ve bir Ramsomware çetesi diyebiliriz Hacker grubu da diyebilirsiniz.. Ama bazı kaynaklar Ramsomware çetesi olmadıklarını belirtiyor. Sizlere ilk günden beri ne yaptıklarını ve haklarındaki bilgileri açıklayacağım.

Kendileri duyurularını ve yaptıklarını telegram kanallarından açıklıyor. Gruplarında ki ilk mesajlarında (9 Aralık) Brezilya Sağlık Bakanlığını hacklediklerini söylüyorlarlar. Mesajı alıntılıyorum;

Şöyle Diyorlar; ( Türkçesi)

Ministério da Saúde (Brezilya Sağlık Bakanlığı) bizim tarafımızdan saldırıya uğradı.

Geçtiğimiz haftalarda bulut ve intranet sistemlerinden 50 tb'den fazla veri kopyalandı ve Ministério da Saúde sistemlerinden silindi.

Ministério da Saúde ADMIN/EXECUTIVE'ın veri dönüşü için [email protected] adresinden bizimle iletişime geçmesini rica ediyoruz.

GAZETECİ MÜLAKAT İÇİN BİZİMLE [email protected] ADRESİNDEN KONUŞABİLİR --> Görünüşe göre röportaj yapmak istiyorlar. Veya burada demek istedikleri üye alımı olabilir. Mülakata girersiniz, sizi beğenirsek alırız tarzı bir şey de olabilir ama bunun için Journalist, yani gazeteci şeklinde bir ifade vereceklerini sanmıyorum.

Ve kendileri aynı günde, yaklaşık 5 saat sonra,

Minsaude Admin siteden DNS kayıtlarını kaldırdı

Ama elimizde hala veriler var

Sağlık Bakanlığı bir saldırı daha yaşadı. Şimdi tekrar çevrimdışı dediler, (10 Aralık)

Sonra, aynı gün şu bildiriyi yayınladılar.

Elimizdeki verilere dair daha fazla kanıt gönderdik, hedef personelin sabırlı olması gerekecek. Şaka yapmıyoruz, oyun parkı zamanı geçti, farkında olun. Unutmayın: Tek amaç paradır, amacımız politik değildir, hakkımızdaki teoriler sahtekarlıktan başka bir şey değildir.

Sahip olduğumuz verilere dair daha fazla kanıt göndeririz, hedef personelinin sabırlı olması gerekir. Şaka için değiliz, oyun parkının zamanı geçti, farkındayız. Unutmayın: Tek amaç para, nedenlerimiz politik değil, bizimle uğraşmak Falcatrua'dan başka bir şey değil.

Kısaca sizi Hackledik, amacımız para.

Bu arada Falcatrua ise Hile, dolandırıcılık gibi anlamlara geliyor. Bayağı ikonik olmuş.

Aynı gün, ve Saude yine düştü! dediler. (Brezilya sağlık bakanlığından bahsediyorlar).

11 Aralık'ta, şu bildiriyi yayınladılar,

Bazı anketler.

Sırada neyi hacklemeliyiz? bize önerin --> Zaten ilerde ki günlerde bir anket açtılar.

Devlet dairesi mi? Bozuk şirket mi? Bize söyle!

Sırada ise, bir ekran görüntüsü ve şu mesajı yayınladılar, (11 Aralık)

SisReg üssü/bankası ihlal edilmiş gibi görünüyor.......

Kendileri Windows 10 ve Nord VPN kullanıyor. Neyse, sanırım burada bahsettikleri Sisreg bir hastane olmalı. Ama Neden banka diye bahsettiklerini anlamadım. Bu konuyla alakalı herhangi bir imada bulunuyor olabilirler.

Aynı gün şu mesajı attılar,

Tüm üyelere (davet linki) katılmalarını hatırlatıyoruz.

Arkadaşlarınızı davet etmekten çekinmeyin!

Topluluk desteği takdir edilmektedir!

(bir şeyi hacklememizi istiyorsanız, sorun) dediler.

Sonra, bu mesajı yayınladılar.

Herkese merhaba, bu Lapsus$ Ekibinin resmi açıklamasıdır (bana para verin). (13 Aralık)

Geçtiğimiz günlerde Sağlık Bakanlığı'nın sistemlerine girmeyi başardık, çeşitli verilerle AWS'ye (Amazon Web Servisleri) erişim sağladık ve ardından tüm bu verileri indirdik, depolanan çeşitli içerikleri sildik, ilk fidyemizi başlattık, İlk fidye girişiminden sonra bazı Haber siteleri yaşananlar hakkında yalan söyleyerek herkese "hiçbir şey elde edilmedi, veri yok" dedi. Mevcut erişimimizi kaybetmek istemediğimiz için somut kanıt gönderemiyoruz, dün gece daha fazla AWS erişimi elde edebildik (birden çok yedeklemeyi silerek), ayrıca SisReg'de bize bir boşluk veren vCenter'a erişim kazandık veritabanı, toplam 4 terabayt veri (ve bu verilere sahibiz). Tüm vCenter makinelerini sildik ve +100 TB veri gitti (ölü veri mezarlığı doluyor).

EKSTRA NOTLAR:

EterShit grubundan başlayarak kişisel şüpheleri ele alalım, eğer bu sadece bir "DNS kaçırma" olsaydı, Sağlık Bakanlığı sunucuları bu kadar uzun süre kapalı kalmazdı (bu, erişime sahip olduğumuz fikrini pekiştiriyor), yapmıyoruz. bizi karalamak istemenizin sebebini anlayın. Diyorum ve tekrar ediyorum, istediğimiz tek şey eylemin paraya çevrilmesi, yani "varsayılan" yoldan bahsetmişken, para istiyoruz, bu sadece bize ödeme meselesi.

Oldukça paragözler.

Sonra, (sırayla mesajlarını açıklıyorum atıyorum, belirteyim.)

Ministério da Saúde sofre novo ataque de hackers na rede interna şu bağlantıyı attılar.

Yazıda Sağlık bakanlığına (Brezilya) yaptıkları hack anlatılıyor, bilgi veriliyor.

Şu ss ile birlikte bu mesajı attılar.

PF DNS artık çalışmıyor gibi görünüyor ......

Ve bu mesajı alıntılayıp şunu dediler;

ve yine görünüyor

RIP PF'si.

Sırada ise yine Sağlık Bakanlığı ile alakalı dosyalar yayınladılar.

Bölüm 2 çok yakında, 10 GB'ın üzerinde dahili dosya!

Sonra, bu dökümanları yayınladılar ve şöyle dediler,

Huawei'den bazı GİZLİ ve GİZLİ belgeler.-->Portekizcesi: Alguns documentos CONFIDENCIAIS e SECRETOS da Huawei

Sonra şu fotoğrafı yayınladılar;

Sonra ise, Iphone X ile alakalı dökümanlar yayınladılar.

Sızan iPhone X şemaları, kesinlikle Apple'a özel. 100'den fazla sayfa!!!

Bu dosyaların çalınmasından sorumlu olduğumuzu iddia etmiyoruz!!!!

Bunları yalnızca kolay erişim için yayınlıyoruz

Devamında,

CORREIOS.com.br'a yönelik bir siber saldırı olduğunu duyurduk.

Hizmetler şu anda çevrimdışı!

Yakında Daha Fazla Bilgi dediler. CORREIOS ise Brezilya'nın ulusal posta hizmetini işleten devlete ait bir şirkettir.

Sonra, bir sürü ekran görüntüsü yayınladılar.

Sonra ise, CLARO'yu hacklediklerini duyurdular. Mesajları;

Not: Claro Company, Meksikalı bir telekom grubu olan América Móvil'in Brezilya merkezli bir Meksika şirketidir.

claro hacklendi

Selam.

Bir ihlali duyurmak için yazıyoruz.

Claro, Embratel ve NET'in büyük bir veri ihlali yaşadığını, geçtiğimiz ay çeşitli sistemlere geçiş yaptığımızı size bildiririz.

Eriştiğimiz sistemler: Birçok AWS, 2x Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), Dell EMC depolama, tüm gelen kutuları, Telekom/SS7, Vigia (Polis müdahalesi), MTAWEB ve WPP (müşteri yönetimi), ve daha fazlası!

Eriştiğimiz toplam veri miktarı, müşteri bilgileri, telekom altyapısı,

Yasal belgeler, telefon dinleme emirleri, kaynak kodu, e-postalar.

Verilerin sadece küçük bir kısmını almamıza rağmen (önemli şeyler, yasal, telefon dinleme, src kodları, svn)

Bir Claro temsilcisinin @whitedoxbin adresinden bizimle iletişime geçmesini veya [email protected] adresine e-posta göndermesini rica ediyoruz.

Küçük bir ödül/ücret karşılığında verileri sileceğim bir anlaşmaya varacağız.

Aksi takdirde verileri kamuoyuyla paylaşmak zorunda kalacağız!

Hassas yasal emirlerin ve telefon dinlemelerinin sızdırılmasının kolluk kuvvetlerinde önemli sorunlara yol açacağını (şüphelinin izlendiklerini bilecektir) \\10.1.104.35\JD_Nextel\Wire_Tap\\ ve Vigia gibi çeşitli diğer alanlara neden olacağını eklemeliyim.

Teşekkürler! Güzel bir gün!

Bir Claro temsilcisinin @whitedoxbin adresinden bizimle iletişime geçmesini veya [email protected] adresine e-posta göndermesini rica ediyoruz.

Devamında şu mesajı yayınladılar.

Tüm OPTO, Expresso, SIC müşterilerine az önce gönderdiğimiz SMS nedeniyle burada olmanız muhtemeldir. sohbete katıl

Portekiz'deki en büyük medya şirketi olan Impresa.pt sic.pt express.pt'ye karşı bir siber saldırı duyuruyoruz.

Chat Davet Linki yazdılar.

Sonra, doxbin database leak'ı yayınladılar. 800 mb civarlarında ve .sql uzantılı.

Ve sonra, oldukça güzel bir şey yaptılar.

Localiza'yı bir kurban olarak ilan ediyoruz, bu Latin Amerika'daki/dünyadaki en büyük araç kiralamalarından biriydi. Artık bir porno sitesi!

https://localiza.com/ dediler. Meraklı arkadaşlara not: Site açılmadı.

Sonra şu twitter linkini yayınladılar.

Şöyle yazıyor;

Sevgili okuyucular,

Teknik nedenlerden dolayı Correio da Manhã web siteniz kullanılamıyor. Size tüm bilgileri sunmaya devam edebilmemiz için kısa olacağımıza söz veriyoruz. Kısaca burayı da hacklemişler.

Devamında şu iki tweet'i attılar (linkini, kendileri atmadı)

--> Burada,

Lapsus$ grubu sadece Tânia Laranjo'nun susmasını istedi #Saygı (Respect)

Cofina Grubu yazıyor.

Burada ise, Bilgisayar saldırısı Cofina grubuna yapıldığı için basın özgürlüğüne yönelik bir saldırı olma riski yok diyor.

Sonra ise bir anket yaptılar. Sonuçlar şöyle;

................................................................................................................................................................................................................................................................................................................................................

Ve, Nvidia'yı hacklediklerini duyurdular ve yaklaşık 20 GB'lık bir leak yayınladılar (torrent)

NVIDIA'yı hackledik,

Hack, halka açık bir ATM'dir ve işte duyurumuz,

Yaklaşık bir hafta nvidia sistemleriyle ilgilendik, hızla birçok sistemin yöneticisine yükseldik.

1 TB veri topladık,

En önemli şeyleri, şemaları, sürücüyü, bellenimi vb. aldık.

Hala nvidia'nın bizimle iletişime geçmesini bekliyoruz.

Ayrıca tam bir LHR V2 (GA102-GA104) satıyoruz -> yakında nvidia tarafından kaldırılacağını umuyoruz

NVIDIA bizimle iletişime geçmezse önlem alacağız.

Lütfen dikkat: Biz devlet destekli değiliz ve HİÇBİR ZAMAN siyasetin içinde değiliz.

BTW NVIDIA denedi ama başarısız oldu, tüm verilere sahibiz.

Ayrıca dokümantasyonumuz, özel araçlarımız ve SDK'larımız var ve falcon ile ilgili her şey var, neyin değerli olduğunu biliyoruz nvidia, lütfen bizimle iletişime geçin.

Bize [email protected] adresinden mail atabilirsiniz.

Ardından şunu dediler;

Merhaba,

Madencilik ve oyun topluluğuna yardım etmeye karar verdik, nvidia'nın her lhr sınırlamasını kaldıran 30 serisinin tümü için bir güncelleme yayınlamasını istiyoruz, aksi takdirde hw klasörünü sızdıracağız.

lhr'yi kaldırırlarsa, hw klasörünü unuturuz (bu büyük bir klasördür)

İkimiz de lhr darbe madenciliği ve oyun oynamayı biliyoruz.

Sonra şunu söylediler;

-> Neden LHR BYPASS'ı doğrudan paylaşmıyoruz?

Sürücü ve bellenimin özelleştirilmiş sürümüdür.

Herhangi bir kartı engelleyebilecek ürün yazılımı ve sürücüyü (çalışsa bile) paylaşmanın harika bir fikir olduğunu düşünmüyoruz.

Ve beyni iyi olan herhangi bir geliştirici size verdiğimiz şeyi derleyebilir.

-> O zaman neden LHR Bypass'ı satıyoruz?

Biri bize LHR'yi satın alırsa, kaynaklarla görebileceğinizden daha gelişmiş,

Hiçbir şeyi yanıp sönmeden LHR'yi becermenin yollarını sağlayacağız. (Yanıp Sönmeyen = HERHANGİ BİR MADENCİ GELİŞTİRİCİSİ İÇİN BÜYÜK PARA)

Ayrıca belgeler ve oluşturulabilir kaynak kodu da sağlayacağız.

——————————

BÖYLE

-> herhangi bir zarar vermek istemiyoruz, ancak aslında LHR'yi becerebilecek bir yazılımı satmaya hazırız, ancak 10$'a almaktan başka bir şey yapmıyoruz.

Oh ve merak edenler için,

Falcon sec ve LHR ile ilgili her şeye sahibiz.

Mutlu olmanız için bazı sulu eşek kaynak kodlarını paylaştık. teoride sana verdiğimiz şeyle lhr ************ (küfür var)

Ardından (1 Mart) şunu dediler,

Konumumuzu ve NVIDIA'nın durumunu değerlendirdikten sonra bir gereksinim daha eklemeye karar verdik.

NVIDIA'nın bundan böyle ve sonsuza dek Windows, macOS ve Linux için GPU sürücülerini TAMAMEN AÇIK KAYNAKLI (ve bir foss lisansı altında dağıtmasını) taahhüt etmesini istiyoruz.

Bu istek karşılanmazsa, Cuma günü RTX 3090Ti ve GELECEK REVİZYONLAR dahil olmak üzere tüm yeni NVIDIA GPU'ları için TAM SİLİKON, GRAFİKLER VE BİLGİSAYAR Yonga Seti DOSYALARINI yayınlayacağız! Elbette bu, .v, .vx, .vg ve daha fazlası gibi uzantılara sahip tüm dosyaları içerir.

Yani NVIDIA, seçim senin! Herhangi biri:

-Verilog ve yonga seti ticari sırlarını korurken, tüm kartlar için mevcut ve gelecekteki tüm sürücüleri resmi olarak açık kaynak yapın...

VEYA

-Sürücüleri açık kaynak yapmayın, tüm silikon çip dosyalarını yayınlamamızı sağlayın, böylece herkes sadece sürücünüzün sırlarını değil, aynı zamanda grafik ve bilgisayar yonga setleri için en sıkı korunan ticari sırlarınızı da bilsin!

CUMA'YA KADAR VAR, SİZ KARAR VERİN!

Sonra şunu söylediler,

lhr bypass'ımızı satın almanın tek gerçek yolu bize telgraftan dm göndermektir! Başka sosyalimiz yok

Bu konuda görüşmek için yönetici mesajlarından birini yanıtlayın

Min fiyat :1milUSD ve ücretin %'si---> İngilizcesi: 1milUSD and % of fee

BU ****** FLAŞSIZ YOL

Kaynak kodun ne zaman sızdırılacağı (nvidia bizi dinlemezse)

Kendi firmware'inizi oluşturabileceksiniz. Ama herhangi bir sorundan sorumlu olmayacağız

Flash her zaman risklidir ve dediğimiz gibi ÖNCEDEN YAPILAN YAZILIMLAR VERMEYİZ.

Ancak kaynak koduna sahip olacaksınız.

istersen bize soru sor

Nvidia olayına dair bazı açıklamalar daha;

Bu hafta NVIDIA, şirketin en son GPU'larının ayrıntıları da dahil olmak üzere toplam yaklaşık 1 TB'lik hassas şirket bilgilerini çaldığı bildirilen tehdit aktörleri tarafından ihlal edildiğini doğruladı. Hırsızlık, geçen hafta verileri çevrimiçi sızdıran nispeten yeni bir fidye yazılımı grubu Lapsus$ tarafından gerçekleştirilen bir siber saldırının ardından gerçekleşti.

NVIDIA, ağlarını ihlal eden ve verileri sızdıran kişinin Lapsus$ olup olmadığını doğrulamadı ancak 23 Şubat'tan bu yana ihlalden haberdar olduklarını söyledi. “Tehdit aktörünün sistemlerimizden çalışan kimlik bilgilerini ve Nvidia'ya ait bazı bilgileri aldığını biliyoruz ve NVIDIA, Bloomberg'e verdiği demeçte, çevrimiçi olarak sızdırmaya başladı.

"Ekibimiz bu bilgiyi analiz etmek için çalışıyor. Olay nedeniyle işimizde veya müşterilerimize hizmet verme yeteneğimizde herhangi bir aksama beklemiyoruz.” Raporlara göre, Lapsus$ başlangıçta parasal kazanç peşinde değildi ve NVIDIA'dan Windows, Mac ve Linux için GPU sürücülerini açık kaynaklı hale getirmesini talep etti.

Lapsus$ ayrıca NVIDIA'nın bir madencilik performans sınırlayıcısı olan Lite Hash Rate veya LHR'yi devre dışı bırakmasını talep ediyor. Temel olarak, devre dışı bırakmak, GPU'larındaki kripto para madenciliği için kullanımlarını engelleyen sınırlamaları ortadan kaldırır. Ardından Lapsus$, GPU'larda LHR'yi atlamak isteyen alıcılar da arıyor. Dolayısıyla, doğrudan ABD merkezli yonga üreticisinden değil, finansal bir teşvik söz konusudur.

NVIDIA ayrıca saldırganın çevrimiçi veri sızdırdığını da doğruladı . Bu, NVIDIA'nın Derin Öğrenme Süper Örnekleme (DLSS) teknolojisinin 19 GB'lık bir kaynak kodunu ve diğer yazılım bilgilerini ve çalışan kimlik bilgilerini içerir. “Verileri nasıl sızdıracağımızdan henüz emin değiliz. 5 farklı sürümde olacağını düşünüyoruz, çok büyük, neredeyse 1 tb.” Lapsus$'ın listesinde bir sonraki yeni RTX GPU'larla ilgili verilerdi.

NVIDIA, Lapsus$'ın açık Telegram kanallarındaki saldırının sorumluluğunu üstlenmesinden sonra olayı küçümsedi. Ancak şirket, görünüşe göre Lapsus$'ın kendisini hackleyerek sert bir şekilde geri dönüyor.

NVidia'nın sızıntısının bir parçası olarak, gerçekten de NVidia geliştiricileri tarafından sürücülerini ve yürütülebilir dosyalarını imzalamak için kullanılan iki çalıntı kod imzalama sertifikası vardı.

Farklı kaynaklara göre , saldırganlar kötü amaçlı yazılımları imzalamak için sertifikaları imzalamak için bu kodu zaten kullanmaya başladılar, böylece güvenilir görünecek ve yüklenmek ve yürütülmek için Windows'un taramasından geçecek.

Kod imzalama sertifikası, yürütülebilir dosyalara ve sürücülere izin vermek ve bunları "temizlendi" olarak işaretlemek için dijital imzayı etkinleştirir. Saldırganlar bu çalıntı sertifikaları kullanarak dosyaları ve yürütülebilir dosyaları yasalmış gibi gizler ve güvenlik araçlarını atlayarak kötü amaçlı yazılımların Windows'a yüklenmesine izin verebilir.

ilgisayar teknolojisi şirketi NVIDIA, 23 Şubat'taki bir ihlalde iç sistemlerinin güvenliğinin ihlal edildiğini doğruladı. İhlal, Rusya'nın Ukrayna'ya saldırısının başlamasından sadece bir gün önce gerçekleşti.

Siber grup, NVIDIA'nın 71 bin çalışanın bilgilerini almayı başardı. Güvenliği ihlal edilen verilerin, teknoloji şirketinin yazılım ve donanımı hakkında gizli bilgilere sahip olduğu bildiriliyor.

Lapsus$, Nvidia'dan 1 TB veri çaldıklarını ve şirkete sundukları fidye talebi karşılanmadıkça verileri yayınlamaya devam etmekle tehdit etti. Şu ana kadar verilerin 20 GB'ının yayınlandığı belirtiliyor. (Alıntıdır)

Bunlarıda bilmeniz faydanıza olur.

.................................................................................................................................................................................................................................................................................................................................................

Sonra, Samsung Leak'ı bugün geliyor ve nvidia hakkında soru sormayın bırakın dediler, ve geldi.

Tam 189 GB Leak. Samsung'da doğruladı.

Grubun açıklaması;

SAMSUNG SIZINTISI BURADA!

Şimdi de gizli Samsung kaynak kodunu sızdırıyor! İhlalden sızıntımız şunları içerir:

CİHAZLAR/DONANIM

-Tüm samsung cihazlarının TrustZone (TEE) üzerinde kurulu her Güvenilir Uygulama (TA) için kaynak kodu ve her tür TEE OS (QSEE, TEEGris vb.) için özel kod BUNA DRM MODÜLLERİ VE KEYMASTER/GATEKEEPER İÇERMEKTEDİR!

-Doğrudan sensörle iletişim kuran kaynak kodu da dahil olmak üzere tüm biyometrik kilit açma işlemleri için algoritmalar (en düşük seviyeye kadar, burada bireysel RX/TX bit akışlarından bahsediyoruz)

-Knox verileri ve kimlik doğrulama kodu dahil olmak üzere tüm yeni Samsung cihazları için önyükleyici kaynak kodu.

-Çeşitli diğer veriler, Qualcomm'dan gizli kaynak kodu.

ÇEVRİMİÇİ HİZMETLER

-Samsung aktivasyon sunucuları kaynak kodu (ilk kurulum için)

-SAMSUNG HESAPLARININ TAM KAYNAK KODU! Kimlik Doğrulama, Kimlik, API, Hizmetler ve buraya sığmayan daha pek çok şey dahil!

-Çeşitli diğer veriler.

Her zaman olduğu gibi, tadını çıkarın!

TEKRAR BİZE BAŞKA BİR NVIDIA İSTENMEK YASAKLAMAYLA SONUÇLANIR. BİZE ZAMAN AYIRIN

YAVAŞ İNDİR UYKU İÇİN Üzgünüm, DAHA FAZLA KİŞİ İNDİRİRSE DAHA HIZLI OLACAK. (torrent)

Samsung olayı hakkında çeşitli sitelerden açıklamalar;

Küresel teknoloji ve elektronik devi Samsung, Güney Amerika merkezli siber gasp grubu Lapsus$'ın son hedefi oldu. Hacker grubu, NVIDIA'dan çalınan 19 GB'lık veriyi sızdırdıktan bir hafta sonra çeşitli cihaz ve çevrimiçi işlemler için kaynak kodları da dahil olmak üzere hassas özel bilgileri sızdırdı. Lapsus$'s bir sonraki büyük hedefinin Vodafone, Impresa veya MercadoLibre/MercadoPago olabileceğini ima etti.

Güney Koreli teknoloji devi Samsung Electronics, önemli bir siber saldırının ve ardından Lapsus$ grubunun bir sızıntısının son kurbanı oldu. Lapsus$, yakın zamanda NVIDIA tarafından doğrulanan bir gerçek olan, çevrimiçi sızdırmadan önce yaklaşık 1 TB'lik olası hassas verileri çalarak GPU ana NVIDIA'yı mağdur eden grupla aynı gruptur.

Görünüşe göre grup, büyük şirketlere karşı her ardışık grevde daha hırslı hale geliyor. Bu hafta, NVIDIA'yı içeren veri sızıntısından on kat daha büyük olan Samsung'dan çalınan 190 GB veriyi sızdırdı. Sızan verilerin, grubun şirketin sunucularından çaldığı bildirilen verilerin bir parçasını mı yoksa tamamen mi oluşturduğu belli değil.

Bununla birlikte, iddialar geçerliyse, bu özel sızıntı, büyük miktarda hassas verinin kamuya açık olması nedeniyle tüketici elektroniği devi için gerçekten büyük bir darbedir. Sızıntı, mevcut ürünlerin ve gelecek ürünlerin güvenliği üzerinde sonuçlar doğurabilir.

BleepingComputer'a göre , Lapsus$ ilk olarak Cuma günü Samsung yazılımında kullanılan C/C++ direktiflerinin bir ekran görüntüsünü yayınlayarak Samsung sızıntısıyla dalga geçti. Grup daha sonra daha fazla veri sızdırdı ve bunların büyük bir kısmı aşağıdakilerin kaynak kodunu içeriyordu:

- Daha yeni Samsung ürünleri için önyükleyici

- Donanım şifrelemesi, ikili şifreleme, erişim kontrolü için kullanılan her Güvenilir Uygulama (TA)

- Samsung'un aktivasyon sunucuları

- Samsung hesaplarının, API'lerinin ve hizmetlerinin yetkilendirilmesi ve doğrulanması

Şifreleme, önyükleyiciler veya kriptografi bir yana, herhangi bir küçük uygulamanın kaynak kodları, bilgisayar korsanlarının uygulamalardaki ve cihazlardaki herhangi bir zayıflığı analiz etmesine, keşfetmesine ve kullanmasına izin verebilir. Kaynak kodunun vahşi ortamda mevcut olması, onu kullanan kişi/kuruluşun bir hedef olması koşuluyla, bir saldırının yakın olduğunu neredeyse onaylar.

Ayrıca sızıntı, Samsung tarafından kullanılan tüm biyometrik kilit açma işlemleri için algoritmalar da içeriyor.

Lapsus$, veri hazinesini ilk olarak, eşler arası dosya paylaşımı ve aktarımı için popüler (genellikle çevrimiçi korsanlar arasında) bir dosya dağıtım platformu olan torrent'e sızdırdı. 190 GB'lık kaynağın tamamı üç sıkıştırılmış dosyada mevcuttur.

Lapsus$'ın bir fidye yazılımı grubu olup olmadığını söylemek zor. Tehdit aktörleri, Brezilya sağlık bakanlığı, Impresa, NVIDIA veya Samsung'u hedef almak için fidye yazılımı yükleri dağıtmadı. Bir fidye yazılımı saldırısı, genellikle bir fidye talebi yapılmadan önce bilgisayar korsanları tarafından kurumsal verilerin şifrelenmesini içerir.

Şu ana kadar bilinen, bazı taleplerin karşılanmamasına yanıt olarak Lapsus$'ın sızdırılan verileri çevrimiçi olarak sızdırdığıdır. Örneğin, Lapsus$ NVIDIA'dan GPU sürücülerini açık kaynaklı hale getirmesini, kripto madenciliğine izin vermeyen bir özelliği devre dışı bırakmasını vb. talep etti, ancak NVIDIA'nın sistemlerinin fidye yazılımıyla şifrelendiğine dair hiçbir belirti yoktu.

Ayrıca Lapsus$ , Vodafone , Impresa ve Arjantin'in MercadoLibre/MercadoPago şirketlerinin seçenek olarak sunulduğu ' **Sırada ne sızdıralım?**' başlıklı bir anket de gerçekleştirdi . [Alıntı]

Kendileri işe alım da yapıyor. Şu bildiriyi yayınladılar.

Aşağıdaki alanlarda çalışanları/içeriden kişileri işe alıyoruz!!!!

- Telekomünikasyon sağlayan herhangi bir şirket (Claro, Telefonica, ATT ve benzeri)

- Büyük yazılım/oyun şirketleri (Microsoft, Apple, EA, IBM ve benzeri)

- Çağrı Merkezi/BPM (Atento, Teleperformance ve benzeri)

- Sunucu ana bilgisayarları (OVH, Locaweb ve benzeri)

NOT: VERİ ARIYORUZ, ÇALIŞANIN BİZE AĞ İÇİN BİR VPN VEYA CITRIX veya herhangi bir masa

İhtiyacınız olup olmadığından emin değilseniz, o zaman bir DM gönderin, cevaplayalım !!!!

Burada bir çalışan değilseniz ancak VPN veya VDI gibi erişiminiz varsa, yine de ilgileniyoruz!

İsterseniz size ödeme yapılacaktır. Bunu tartışmak için bize ulaşın.

Devamında ise, şu mesajı attılar.

Kendilerinin yaptıklarını ima ediyorlar.

Ubisoft bir siber güvenlik olayı yaşadığını ve

sözde Nvidia bilgisayar korsanlarının kredi aldığını söyledi yazıyor haber sitesinde.

Ubisoft, hiçbir kişisel oyuncu bilgisinin ifşa edilmediğine inanıyor.Şirketin Perşembe günü bildirdiğine göre Ubisoft, geçen hafta bazı oyunları, sistemleri ve hizmetleri geçici olarak kesintiye uğratan bir "siber güvenlik olayı" yaşadı . Ubisoft kimin sorumlu olabileceğini söylemedi, ancak Cuma akşamı Nvidia'yı hacklediği iddia edilen grup kredi aldı.

Ubisoft, "şu anda bu olayın bir yan ürünü olarak herhangi bir oyuncunun kişisel bilgilerine erişildiğine veya ifşa edildiğine dair bir kanıt bulunmadığına" inandığını ve oyunların ve hizmetlerin artık "normal şekilde çalıştığını" söyledi. Dikkatli olun, şirket ayrıca "şirket çapında bir şifre sıfırlama başlattı". Yorum sorulduğunda, Ubisoft sözcüsü Jessica Roache, şirketin paylaşacak ek ayrıntısı olmadığını söyledi.

Olayla ilgili haberler, son zamanlardaki yüksek profilli hack dalgasının ortasında geldi. Nvidia 1 Mart'ta saldırıya uğradığını doğruladı ve bilgisayar korsanlarının çalışanların kimlik bilgilerini ve özel bilgilerini sızdırdığını söyledi . Samsung, 7 Mart'ta bilgisayar korsanlarının Galaxy cihazları için dahili şirket verilerini ve kaynak kodunu çaldığını söyledi. LAPSUS$ hack grubu bu iki ihlalin sorumluluğunu üstlendi.

Ama hepsi bu kadar olmayabilir. Cuma günü, LAPSUS$ tarafından yönetildiği iddia edilen bir Telegram kanalında grup, bu makaleye ve Ubisoft olayının sorumluluğunu da almış görünen gülen surat emojisine bir bağlantı yayınladı . Kanaldaki bir kullanıcıya yanıt olarak grup, Ubisoft'un müşteri bilgilerini hedef almadığını “doğruladı”. Ubisoft, iddialarla ilgili yorum talebine hemen yanıt vermedi. [Alıntı]

Şuan Ubisoft doğrulamış değil ama galiba öyle.

11 Mart'ta eklenen bir güncelleme: LAPSUS$'ı temsil ettiği iddia edilen bir grubun kredi aldığı eklendi.

Yazı bu kadar, grubun yaptıklarını, haklarındaki bilgileri ve yaptıkları olayları anlattım.

İyi Sosyaller!

Son düzenleme:

:strip_icc()/s01.video.glbimg.com/x720/10402932.jpg)